paradox датчик разбития стекла это

Ремонт Автор 1test.july31.ru На чтение 39 мин. Просмотров 351 Актуально на: 2021 г. Содержание

Ремонт Автор 1test.july31.ru На чтение 39 мин. Просмотров 351 Актуально на: 2021 г. Содержание

Назначение DLP-системы: неочевидные функции DLP

Основная задача любой DLP-системы — это обеспечение информационной безопасности организации.

Но современные системы давно представляют гораздо более развитый функционал, сфера применения которого не ограничена исключительно вопросами защиты от утечек информации.

Редакция SecureNews подготовила список неочевидных методов использования DLP-систем, которые могут помочь компаниям в организации бизнес-процессов.

DLP как инструмент анализа работы коллектива

Многие современные DLP-решения наделены функциями, предназначенными для учета рабочего времени сотрудников. Начальники отделов могут просматривать отчеты о занятости работников во время рабочего дня и на их основе оптимизировать рабочие процессы.

Повышение эффективности работы не обязательно должно быть связано с тотальным контролем и системой наказаний сотрудников — на основе данных, полученных при помощи DLP, можно выяснить, как справляются со своими обязанностями те или иные работники, и оптимально распределить функции между ними.

Анализ рабочих связей персонала позволит понять, с кем взаимодействует работник во время своей деятельности, и объективно оценивать вклад каждого сотрудника в работу над определенными проектами. С его помощью можно отслеживать делегирование задач и грамотно организовывать командную работу.

Существует возможность выгружать из системы статистику по работе каждого пользователя и на ее основе делать выводы об уровне вовлеченности сотрудника в рабочий процесс.

Редактор Вася отлично справляется с работой над контентом для нового сайта, но тратит много времени на работу в фотошопе, потому что хочет много красивой инфографики. Начальник отдела видит это в отчетах и назначает ему в помощь дизайнера Колю, чтобы работа двигалась быстрее. Начальник наладил бизнес-процесс – теперь каждый занят своим делом и все счастливы.

DLP как инструмент правовой поддержки

DLP-системы не только предотвращают утечки, но еще и предоставляют доказательную базу в случае судебного разбирательства.

Данные, полученные при использовании системы, могут применяться при разборе самых разнообразных дел, непосредственно связанных как с разглашением конфиденциальной информации, так и, например, с невыполнением работником своих рабочих обязанностей.

А в случае использования режима коммерческой тайны на предприятии DLP-система является обязательной мерой по обеспечению полноценного функционирования такого режима.

Бухгалтер Леночка была уволена по статье и привлечена к ответственности за разглашение коммерческой тайны. Леночка решила оспорить это решение в суде. Суд иск отклонил, так как во время процесса были предоставлены данные, полученные при помощи DLP, из которых было видно, что Леночка отправляла документы конкурентам. Ах, Леночка…

DLP как мотивационный инструмент

Установка DLP-системы приводит к улучшению рабочего климата в коллективе. Сотрудники перестают отлынивать и начинают ощущать ответственность за проделанную работу — ведь в конце недели руководитель просмотрит отчеты. Даже если штрафных санкций не предусмотрено, контроль при помощи DLP срабатывает как стимул для повышения эффективности.

Менеджер Коля очень любит видео с морскими свинками. Может смотреть их часами, но никому об этом не рассказывает. Узнав об установке DLP-системы, он очень огорчился, ему не хочется, чтобы о его слабости узнали коллеги. После внедрения системы он сократил количество видео до двух в день и завел себе настоящую морскую свинку.

DLP как бэкап

Еще одна из неочевидных функций DLP-системы — создание архива бизнес-коммуникации. Многие сотрудники в течение рабочего дня имеют дело с огромным количеством писем, сообщений и пересылаемых файлов.

Благодаря тому, что DLP-система сохраняет все пересылаемые файлы, всегда есть возможность найти в этом архиве нужный документ.

Возможность вспомнить что, когда и кому было написано, может пригодиться сотрудникам, чьи должностные обязанности предполагают большое количество переписки.

Глава отдела продаж Толик каждый день ведет переговоры с важными клиентами. Иногда он даже забывает, о чем и с кем разговаривал — о договоренности полугодичной давности бывает трудновато вспомнить.

Но Толик не переживает — для него, как руководителя, доступен архив, собранный DLP-системой.

А если кто-то из сотрудников Толика будет заподозрен в нечестном исполнении своих обязанностей — можно будет провести расследование, причем неважно, как давно проступок был совершен.

DLP как инструмент ограничения доступа

Продвинутая DLP-система может взять на себя функции брандмауэра. В устанавливаемых правилах можно настроить запрет на посещение определенных сайтов в рабочее время. Также есть возможность блокировать нежелательные процессы, запускаемые работниками.

Посетители постоянно жалуются директору, что секретарь Валя играет в «косынку» на рабочем месте. Директор настроил блокировку запуска пасьянса, и посетители больше не раздражаются. А Валя научилась варить латте макиато.

DLP-системы — что это такое? Выбор DLP-системы

В наши дни можно часто услышать о такой технологии, как DLP-системы.

Что это такое, и где это используется? Это программное обеспечение, предназначенное для предотвращения потери данных путем обнаружения возможных нарушений при их отправке и фильтрации.

Кроме того, такие сервисы осуществляют мониторинг, обнаружение и блокирование конфиденциальной информации при ее использовании, движении (сетевом трафике), а также хранении.

Как правило, утечка конфиденциальных данных происходит по причине работы с техникой неопытных пользователей либо является результатом злонамеренных действий.

Такая информация в виде частных или корпоративных сведений, объектов интеллектуальной собственности (ИС), финансовой или медицинской информации, сведений кредитных карт и тому подобное нуждается в усиленных мерах защиты, которые могут предложить современные информационные технологии.

Термины «потеря данных» и «утечка данных» связаны между собой и часто используются как синонимы, хотя они несколько отличаются. Случаи утери информации превращаются в ее утечку тогда, когда источник, содержащий конфиденциальные сведения, пропадает и впоследствии оказывается у несанкционированной стороны. Тем не менее утечка данных возможна без их потери.

Категории DLP

Технологические средства, используемые для борьбы с утечкой данных, можно разделить на следующие категории: стандартные меры безопасности, интеллектуальные (продвинутые) меры, контроль доступа и шифрование, а также специализированные DLP-системы (что это такое – подробно описано ниже).

Стандартные меры

Такие стандартные меры безопасности, как межсетевые экраны, системы обнаружения вторжений (IDS) и антивирусное программное обеспечение, представляют собой обычные доступные механизмы, которые охраняют компьютеры от аутсайдера, а также инсайдерских атак.

Подключение брандмауэра, к примеру, исключает доступ к внутренней сети посторонних лиц, а система обнаружения вторжений обнаруживает попытки проникновения.

Внутренние атаки возможно предотвратить путем проверки антивирусом, обнаруживающих троянских коней, установленных на ПК, которые отправляют конфиденциальную информацию, а также за счет использования сервисов, которые работают в архитектуре клиент-сервер без каких-либо личных или конфиденциальных данных, хранящихся на компьютере.

Дополнительные меры безопасности

Дополнительные меры безопасности используют узкоспециализированные сервисы и временные алгоритмы для обнаружения ненормального доступа к данным (т. е. к базам данных либо информационно-поисковых системам) или ненормального обмена электронной почтой.

Кроме того, такие современные информационные технологии выявляют программы и запросы, поступающие с вредоносными намерениями, и осуществляют глубокие проверки компьютерных систем (например, распознавание нажатий клавиш или звуков динамика).

Некоторые такие сервисы способны даже проводить мониторинг активности пользователей для обнаружения необычного доступа к данным.

Специально разработанные DLP-системы – что это такое?

Разработанные для защиты информации DLP-решения служат для обнаружения и предотвращения несанкционированных попыток копировать или передавать конфиденциальные данные (преднамеренно или непреднамеренно) без разрешения или доступа, как правило, со стороны пользователей, которые имеют право доступа к конфиденциальным данным.

Для того чтобы классифицировать определенную информацию и регулировать доступ к ней, эти системы используют такие механизмы, как точное соответствие данных, структурированная дактилоскопия, статистические методы, прием правил и регулярных выражений, опубликований кодовых фраз, концептуальных определений и ключевых слов. Типы и сравнение DLP-систем можно представить следующим образом.

Network DLP (также известная как анализ данных в движении или DiM)

Как правило, она представляет собой аппаратное решение либо программное обеспечение, которое устанавливается в точках сети, исходящих вблизи периметра. Она анализирует сетевой трафик для обнаружения конфиденциальных данных, отправляемых в нарушение политики информационной безопасности.

Endpoint DLP (данные при использовании )

Такие системы функционируют на рабочих станциях конечных пользователей или серверов в различных организациях.

Как и в других сетевых системах, конечная точка может быть обращена как к внутренним, так и к внешним связям и, следовательно, может быть использована для контроля потока информации между типами либо группами пользователей (например, «файерволы»).

Они также способны осуществлять контроль за электронной почтой и обменом мгновенными сообщениями. Это происходит следующим образом – прежде, чем сообщения будут загружены на устройство, они проверяются сервисом, и при содержании в них неблагоприятного запроса они блокируются.

В результате они становятся неоправленными и не подпадают под действие правил хранения данных на устройстве.

DLP-система (технология) имеет преимущество в том, что она может контролировать и управлять доступом к устройствам физического типа (к примеру, мобильные устройства с возможностями хранения данных), а также иногда получать доступ к информации до ее шифрования.

Некоторые системы, функционирующие на основе конечных точек, также могут обеспечить контроль приложений, чтобы блокировать попытки передачи конфиденциальной информации, а также обеспечить незамедлительную обратную связь с пользователем.

Вместе с тем они имеют недостаток в том, что они должны быть установлены на каждой рабочей станции в сети, и не могут быть использованы на мобильных устройствах (например, на сотовых телефонах и КПК) или там, где они не могут быть практически установлены (например, на рабочей станции в интернет-кафе).

Это обстоятельство необходимо учитывать, делая выбор DLP-системы для каких-либо целей.

Идентификация данных

DLP-системы включают в себя несколько методов, направленных на выявление секретной либо конфиденциальной информации. Иногда этот процесс путают с расшифровкой. Однако идентификация данных представляет собой процесс, посредством которого организации используют технологию DLP, чтобы определить, что искать (в движении, в состоянии покоя или в использовании).

Данные при этом классифицируются как структурированные или неструктурированные. Первый тип хранится в фиксированных полях внутри файла (например, в виде электронных таблиц), в то время как неструктурированный относится к свободной форме текста (в форме текстовых документов или PDF-файлов).

Читайте также: Предназначение приборов охранно-пожарной сигнализации: контрольная панель и сенсорные устройства

По оценкам специалистов, 80% всех данных — неструктурированные. Соответственно, 20% — структурированные.

Классификация информации основывается на контент-анализе, ориентированном на структурированную информацию и контекстный анализ. Он делается по месту создания приложения или системы, в которой возникли данные.

Таким образом, ответом на вопрос «DLP-системы – что это такое?» послужит определение алгоритма анализа информации.

Используемые методы

Методы описания конфиденциального содержимого на сегодняшний день многочисленны. Их можно разделить на две категории: точные и неточные.

Точные методы — это те, которые связаны с анализом контента и практически сводят к нулю ложные положительные ответы на запросы.

Все остальные являются неточными и могут включать в себя: словари, ключевые слова, регулярные выражения, расширенные регулярные выражения, мета-теги данных, байесовский анализ, статистический анализ и т. д.

Эффективность анализа напрямую зависит от его точности. DLP-система, рейтинг которой высок, имеет высокие показатели по данному параметру.

Точность идентификации DLP имеет важное значение для избегания ложных срабатываний и негативных последствий. Точность может зависеть от многих факторов, некоторые из которых могут быть ситуативными или технологическими.

Тестирование точности может обеспечить надежность работы DLP-системы — практически нулевое количество ложных срабатываний.

Обнаружение и предотвращение утечек информации

Иногда источник распределения данных делает конфиденциальную информацию доступной для третьих лиц. Через некоторое время часть ее, вероятнее всего, обнаружится в несанкционированном месте (например, в интернете или на ноутбуке другого пользователя).

DLP-системы, цена которых предоставляется разработчиками по запросу и может составлять от нескольких десятков до нескольких тысяч рублей, должны затем исследовать, как просочились данные — от одного или нескольких третьих лиц, было ли это независимо друг от друга, не обеспечивалась ли утечка какими-то другими средствами и т. д.

Данные в покое

«Данные в состоянии покоя» относятся к старой архивной информации, хранящейся на любом из жестких дисков клиентского ПК, на удаленном файловом сервере, на диске сетевого хранилища.

Также это определение относится к данным, хранящимся в системе резервного копирования (на флешках или компакт-дисках).

Эти сведения представляют большой интерес для предприятий и государственных учреждений просто потому, что большой объем данных содержится неиспользованным в устройствах памяти, и более вероятно, что доступ к ним может быть получен неуполномоченными лицами за пределами сети.

Основные игроки российского рынка DLP

Российский рынок DLP-систем [1] характеризуется тем, что на нём присутствуют как известные мировые вендоры, так и местные производители, предлагающие более чем конкурентоспособные продукты. В этом нет ничего удивительного, так как, по данным портала Anti-Malware.ru, объем рынка в 2010 году достиг $15 млн., что для такого специфического рынка является более чем заметной цифрой.

На самом деле объёмы рынка DLP даже больше, поскольку до сих пор у специалистов по информационной безопасности нет четкого общепринятого определения, позволяющего установить, является ли тот или иной продукт для защиты от утечек данных DLP-системой. Поскольку эксперты Anti-Malware.

ru считали DLP-системами только те продукты, которые поддерживают превентивное предотвращение утечек путём блокировки трафика, а существует еще и ряд продуктов для предотвращения утечек данных, не поддерживающих блокировку трафика (их называют системами с пассивной защитой), то можно смело считать, что реально объём рынка DLP в России в 2-3 раза больше.

Основным западным игроком на российском рынке DLP можно считать компанию Symantec, хорошо известную своими решениями в области защиты данных и информационной безопасности. Помимо неё, заметная доля рынка среди крупных игроков мирового масштаба принадлежит компаниям Websense, TrendMicro и McAffee.

Стоит отметить, что лидируют на отечественном рынке всё равно не они, а российские компании – в первую очередь, InfoWatch.

Однако сегодня этот пионер российского DLP-рынка уже вовсе не единственная российская компания, предлагающая DLP-решения – помимо неё есть ещё такие российские производители, как Инфосистемы Джет, SecurIT, SearchInform, которые заметно потеснили былого монополиста.

Впрочем, гораздо интереснее говорить не о рыночной доли всех этих компаний, которую и так давно уже посчитали эксперты, а о предлагаемых ими решениях по обеспечению информационной безопасности, поскольку, в конечном счете, именно от них, а не от рыночной доли их производителей будет зависеть защищенность банка от утечек информации.

«Инфосистемы Джет»

Компания «Инфосистемы Джет» может по праву считаться одним из старейших игроков российского рынка информационной безопасности. Предлагаемый ею пакет «Дозор Джет» ‑ это комплексное решение, осуществляющее мониторинг трафика, передаваемого по различным каналам коммуникации.

Система проверяет сообщения, файлы и другие данные на соответствие положениям политики использования Интернет-ресурсов и внутренних информационных ресурсов компании, а также реагирует на нарушения этой политики согласно заданным сценариям и обеспечивает ведение архива сообщений для расследования инцидентов.

Нужно сказать, что одна из главных «фишек» системы «Дозор-Джет» ‑ это как раз продуманное и удобное ведение архива, который может очень сильно пригодиться для расследования инцидентов.

Впрочем, несмотря на это, некоторые каналы утечек остаются незакрытыми (например, печать на принтерах, Skype, FTP и т.д.

), а блокировка трафика доступна только для электронной почты и протоколов Всемирной паутины HTTP и HTTPS.

InfoWatch

Компания, впервые в России разработавшая свою DLP-систему, предлагает решение с активным контролем, которое позволяют блокировать передачу информации, предположительно являющейся конфиденциальной.

Это означает, что применять его разумнее тем организациям, которые не хотят допустить даже минимальной утечки данных, связанной, например, с простой невнимательностью сотрудника, и при этом могут себе позволить простои или сбои в работе, связанные с блокировкой передаваемой информации.

К плюсам InfoWatch для банковской сферы можно отнести ориентацию продукта на работу с большими объёмами информации, мощный аналитический модуль, возможность тонкой настройки и адаптации системы к каждому заказчику. Но при этом процесс внедрения продукта InfoWatch растягивается, как правило, не на один месяц, ‑ все эти месяцы компания остаётся незащищенной.

McAffee

Известный западный производитель средств защиты информации имеет в своём арсенале и DLP-систему собственной разработки. В России она распространена меньше, чем системы многих других западных вендоров, но для внедрения в небольших (до сотни рабочих станций) организациях и в региональных филиалах она является достаточно удачным вариантом.

Вычислительная часть решения McAfee Host DLP функционирует на уровне конечных рабочих станций заказчика. Для этого на каждый компьютер централизованно рассылается и устанавливается программа – агентский модуль.

Защита информации осуществляется с помощью специальных «меток», которые навешиваются на файлы с конфиденциальной информацией.

При попытке передачи помеченного файла McAfee Host DLP отследит метку документа, снимет локальные цифровые отпечатки, и будет защищать содержимое от передачи за пределы станции в соответствии с установленными политиками безопасности.

Очевидно, что основным минусом данной системы является необходимость инсталляции множества агентов на все защищаемые рабочие станции.

Symantec

Самая, пожалуй, мощная из всех западных DLP-систем на российском рынке разработана компанией Symantec.

Она поддерживает мониторинг и контроль перемещения конфиденциальной информации по сетевым каналам связи (E-mail, Web, FTP, интернет-пейджеры), контроль действий пользователей на своих локальных рабочих станциях сканирование корпоративной сети предприятия на предмет неупорядоченного хранения сведений конфиденциального характера.

Процесс внедрения этой системы, как и в случае в InfoWatch, будет достаточно длительным, поскольку он включает такие этапы, как предварительная классификация всех защищаемых документов, которых даже в не очень большой, но работающей уже не первый день организации окажется очень большое количество. Еще одним минусом является высокая по сравнению с конкурентами стоимость этой DLP-системы.

WebSense

Являющееся на Западе одним из ведущих DLP-решений, решение компании WebSense не получило широкого распространения на российском рынке из-за отсутствия конкурентоспособной поддержки русского языка. WebSense Data Security Suite (DSS) ‑ система защиты от утечек информации, основанная на контроле исходящего сетевого трафика, поиска хранимых данных, агентского контроля.

Эта система имеет модульную структуру, отдельные модули в рамках которой отвечают за сканирование корпоративной сети и поиск разбросанной конфиденциальной информации; анализ исходящего трафика по всем каналам передачи, мониторинг и блокирование утечки; контроль конечных рабочих станций, ноутбуков на предмет локального перемещения конфиденциальной информации и запуска приложений.

За исключением проблем с поддержкой русского языка, в общем-то, особых минусов у этого продукта нет.

SearchInform

Сравнительно молодой участник российского рынка DLP-решений, компания SearchInform, сегодня успешно конкурирует не только с давно работающими российскими производителями таких систем, но и с западными вендорами. Получается это у неё благодаря нестандартному подходу к DLP-системам, в результате которого многие аналитики вообще не относят её продукт к классу DLP, что, на мой взгляд, не совсем справедливо.

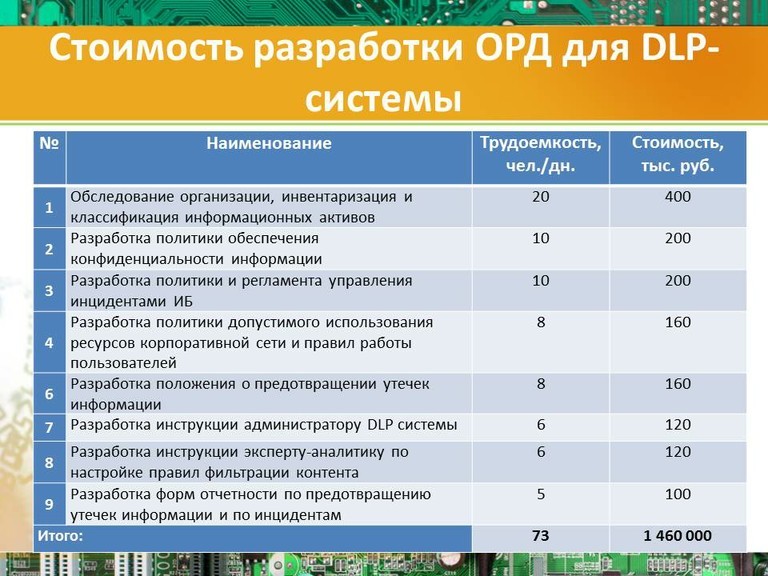

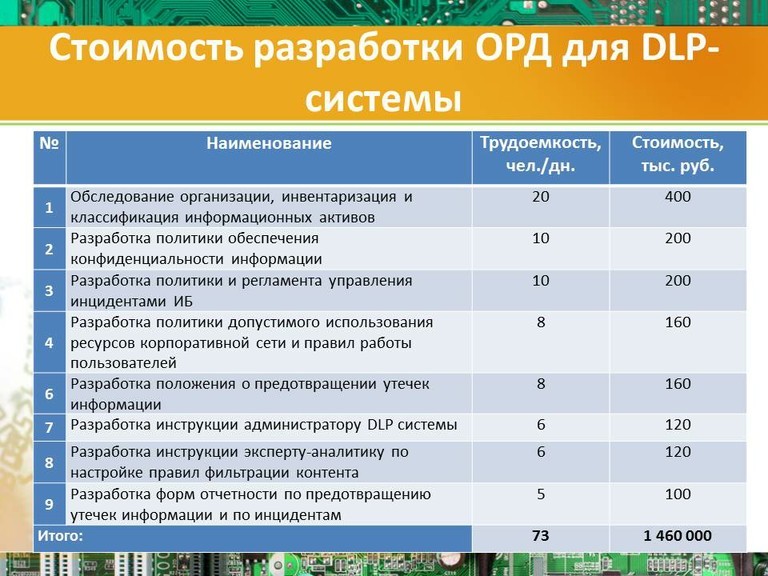

Применение DLP-систем, как инструмент обеспечения информационной безопасности компании

Тимченко Г.В. выпускник группы МВА CISO-01 Школы IT менеджмента

РАНХиГС при Президенте РФ

Данная работа рассматривает информационные активы Компании и их уязвимости при различных типах угроз. В случаи реализации угроз Компания несёт убытки не только финансовые, но и опасности подвергается репутация компании, что ставит под сомнение её дальнейший успех.

В рамках дипломного проекта рассматривается объект, использующий в процессе документооборота информацию, являющуюся коммерческой тайной. Таким образом, можно сделать вывод, что данный объект подлежит анализу на соответствие требованиям законодательства, и в случае не соответствия – подлежит модернизации.

Предметом исследования является защита от утечки конфиденциальной информации из Компании.

Актуальность работы связана с увеличивающимся количеством утечек информации в организациях и необходимостью защиты от таких утечек. Эти задачи выполняют так называемые DLP – системы.

Целью проекта является повышение уровня защищённости системы информационной безопасности в ООО «ХХХ».

Задачи дипломного проекта:

- Исследование понятия «информационная безопасность»;

- Классификация каналов утечки информации;

- Описание общих мероприятий по обеспечению информационной безопасности;

- Анализ особенностей DLP-систем и их места в системе информационной безопасности компании;

- Проведение сравнительного анализа DLP-систем;

- Разработка организационных мер по защите информации;

- Описание реализации проекта.

Гипотеза работы заключается в том, что при существующем положении дел после внедрения программного комплекса по защите от утечек информации количество таких утечек резко сократится либо вообще прекратится.

В первой главе рассмотрена задача построения информационной безопасности, для решения которой проводится характеристика информационной системы предприятия, угроз ИБ, и выдвижение требований к системе защиты информационной безопасности.

При этом, под информационной безопасностью понимается защищённость информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

Далее рассматривается комплекс методов, применяемых для решения задачи защиты информации. Данный комплекс включает в себя: организационные, инженерно-технические, технические и программно-аппаратные методы.

Организационные методы направлены на исключение возможности тайного проникновения на территорию объектов Компании посторонних лиц, обеспечение удобства контроля прохода и перемещения сотрудников, создание отдельных зон с самостоятельной системой доступа, ознакомление и изучение сотрудников, их обучение работе с защищаемой информацией, ознакомление с мерой ответственности за разглашение, контроль за действиями персонала, проведение расследований нарушений установленных правил.

Читайте также: Виды и популярные поломки систем сигнализаций

Инженерно-технические методы ориентированы на оптимальное построение зданий, сооружений, сетей инженерных и транспортных коммуникаций Компании с учетом требований обеспечения безопасности информации.

Технические методы основаны на применении специальных технических средств защиты информации и контроля обстановки и ориентированы на устранение угроз, связанных с действиями внешних антропогенных источников угроз по добыванию информации незаконными техническими средствами.

Программно-аппаратные методы нацелены на устранение проявления угроз, непосредственно связанных с процессом обработки и передачи информации в информационных системах.

Система обеспечения безопасности информации (СОБИ) представляет собой практическую реализацию на объекте защиты комплекса методов, способов и приёмов противодействия возможным деструктивным воздействиям при реализации значимых угроз.

Во второй главе затрагиваются общие вопросы работы DLP-систем, их роль и особенности применения, проведён сравнительный обзор существующих программных продуктов.

Существующие DLP-системы обеспечивают контроль над распространением конфиденциальной информации за пределы предприятия по всем доступным каналам.

DLP-решения (Data Loss Prevention) предотвращают несанкционированные операции с конфиденциальной информацией (копирование, изменение и т.д.

) и ее перемещение (пересылку, передачу за пределы Компании, пересохранение в альтернативные директории и т.д.) через контроль:

- отправки корпоративной и web-почты (mail.ru, gmail.com и т.п.);

- ftp-соединений;

- передачи мгновенных сообщений (ICQ, MSN, AOL и т.п.);

- печати документов на принтере;

- использования внешних USB-накопителей, CD/DVD, мобильных устройств;

- локальных соединений – Bluetooth, WiFi и т.п.

Основные преимущества систем DLP перед альтернативными решениями – продуктами шифрования, разграничения доступа, контроля доступа к сменным носителям, архивирования электронной корреспонденции, статистическими анализаторами – это:

- контроль над всеми каналами передачи конфиденциальной информации в электронном виде (включая локальные и сетевые способы), регулярно используемыми в повседневной деятельности;

- обнаружение защищаемой информации по ее содержимому (независимо от формата хранения, каналов передачи, грифов и языка);

- блокирование утечек (приостановка отправки электронных сообщений или записи на USB-накопители, если эти действия противоречат принятой в компании политике безопасности);

- автоматизация обработки потоков информации согласно установленным политикам безопасности (внедрение DLP-системы не требует расширения штата службы безопасности).

Основное назначение DLP — обеспечивать защиту от случайного или намеренного распространения конфиденциальной информации со стороны сотрудников, имеющих доступ к информации в силу своих должностных обязанностей. Но, помимо того, любая DLP может быть настроена и для борьбы со злонамеренными инсайдерами.

Тем не менее, DLP не могут в прямом смысле предотвратить все утечки, поскольку существуют человеческий фактор, хакерские способы обхода системы. Коммерческая целесообразность данных систем заключается в значительном снижении рисков утечки информации по неосторожности и в частичном снижении рисков преднамеренной кражи конфиденциальных сведений.

Третья глава посвящена устранению недостатка в системе информационной безопасности предприятия, а именно описанию структуры используемой DLP-системы и внедрения программного-аппаратного комплекса для защиты информации компании.

Одной из основных организационных мер по защите информационной безопасности будет добавление в штат Компании специального сотрудника, отвечающего за разработку, внедрение и выполнение мер информационной безопасности. В качестве альтернативы, возможно наделение уже работающего сотрудниками вышеуказанными функциями.

Кроме того, в рамках организационного направления работ создаётся комплексная система защиты информации (КСЗИ), т.е. совокупность правил (руководящих документов) и технических средств, регламентирующих деятельность сотрудников при обращении с информацией независимо от форм её представления.

КСЗИ включает в себя разработку регламента обеспечения безопасности, применение методологии при работе с персоналом, при создании подразделения, ответственного за защиту информации (СОК), при обучении и консультации сотрудников СОК, работы по уточнению требований к характеристикам защищённости системы, анализ информационной структуры, разнесение субъектов и объектов информационных отношений по категориям конфиденциальности, определение допустимых формы их взаимодействий и т.д.

Мероприятия по созданию систем защиты конфиденциальной информации, реализуемые вне единого комплекса мер, прописанных в рамках концепции политики безопасности, бесперспективны с точки зрения ожидаемой отдачи по решению проблем безопасности.

Для развёртывания системы защиты информации потребуется установка программного комплекса на специально выделенный сервер. При этом обеспечивается такая конфигурация сети, сетевого оборудования, что весь трафик организации перенаправляется через элементы данного комплекса. Каждый элемент выполняет свои функции по анализу трафика, выделяя неразрешенный или опасный.

В дипломном проекте рассмотрено существующее положение с защитой информации в компании ООО «ХХХ» и сделан вывод, что используемых мер и средств недостаточно.

В качестве основного средства повышения информационной безопасности предлагается использовать семейство программных комплексов защиты информации в составе:

- Zgate — сетевая DLP-система для защиты от утечек корпоративной информации;

- Zlock — система, обеспечивающая предотвращение утечек конфиденциальной информации через периферийные устройства;

- Zdisk – средство защиты от НСД для рабочих станций.

Предлагаемый комплекс мероприятий позволит вывести обеспечение информационной безопасности обрабатываемой и передаваемой информации на качественно новый уровень.

Дальнейшее совершенствование системы защиты информации предполагается развивать в направлении конвергенции различных областей информационной безопасности, в частности в следующих направлениях:

- непрерывной модернизации системы защиты информации;

- строгом выполнении и контроле мероприятий разработанной политики безопасности;

- создании понятия неотвратимой ответственности за нарушение требований политики безопасности у сотрудников предприятия;

- ужесточении требований, предъявляемых к персоналу;

- внедрении современных программных комплексов защиты информации.

Рубрика:

Информационная безопасность

Овечка в волчьей шкуре, или снова про SIEM, DLP и UEBA

Мои дорогие читатели, надеюсь вы уже ознакомились с первой частью моего обзора, где я рассказывал о том, почему некоторые производители систем контроля сотрудников называют свои продукты SIEM-системами, при том что продукты эти и на SIEM вообще не являются.

Пришла пора продолжить жечь глаголом сердца маркетологов компании-конкурентов. У нас на очереди две красивые аббревиатуры — DLP и UEBA.

DLP — Data Leak Prevention / Data Lost Protection

Когда создавались первые автомобили, то потенциальные покупатели не могли понять, что это за штука такая, нужна ли она им вообще? И тогда новый продукт назвали «самобеглая повозка». Тут же всё стало просто и понятно. Повозка, она повозка и есть. Вон их на улицах сколько. А самобеглая — значит не лошадь тащит, а сама едет.

С тех пор продавцы товаров на не сформировавшихся до конца рынках (а как мы помним, рынок систем контроля сотрудников именно таким и является) полюбили использовать хорошо известные потенциальным покупателям термины.

А термин DLP весьма известен. Первые системы подобного класса появились достаточно давно и, даже обладая определенными недостатками (не буду повторяться — я уже писал о них подробно здесь), обрели достаточно большое количество платежеспособных клиентов.

Однако осталось немало компаний, которые хотел бы предотвратить утечки конфиденциальной информации, но внедрить у себя классические DLP не могут: слишком дорого стоят лицензии, слишком сложна процедура внедрения, а кое-кто не верит в эффективность метода контроля по шаблону (подробнее, опять же, в нашем материале про DLP).

И производители систем контроля сотрудников придумали вот что. Нужно назвать свой продукт DLP, или сказать, что помимо прочего он выполняет еще и функции DLP. А поскольку системы контроля сотрудников стоят дешевле DLP, то клиент поверивший, что перед ним тоже DLP, предпочтет заплатить меньше.

Вот что например, пишут про свой продукт представители одной из систем контроля сотрудников «XXX — не просто мощная DLP-система. По сравнению с классическими DLP решениями, XXX обладает более широким спектром функциональных возможностей» Ну а дальше идет таблица, «подтверждающая» превосходство XXX над DLP.

При этом два типа программ работают по двум совершенно разным принципам. DLP почти полностью автоматизированы, системы контроля почти полностью на ручном управлении.

Я решил составить свою собственную таблицу и расписать плюсы и минусы DLP и систем контроля в борьбе за сохранность корпоративных данных. А вы уже решайте сами. Итак…

| DLP | Система контроля сотрудников |

| Работает проактивно. Контролирует не пытается ли сотрудник отправить данные определенной структуры (номера телефонов или кредитных карт) или конкретный файлы вовне по различным каналам. В случае потенциальной угрозы утечки операция передачи данных (копирование на флешку, печать, оправка по почте, даже открытие в редакторе) может быть заблокирована, а администратор уведомлен. | Только собирает информацию о действиях сотрудника и помещает в отчеты, либо (в случае Kickidler) записывает на видео, а гистограмма нарушений позволяет определить момент с которого имеет смысл просматривать видео. |

| За определение является ли некоторое действие потенциальной утечкой данных или нет, отвечает автоматика. Если она ошибется, то сотрудники СБ могут даже не узнать, что утечка была. | Выявляются утечки исключительно вручную. Любые существующие сейчас «анализаторы рисков» всего лишь производят полнотекстовый поиск по собранной информации и не способны выявить ни одну серьезную проблему. Есть шанс, что сотрудник СБ «закопается» в многочисленных отчетах и проглядит утечку. В случае с Kickidler, гистограмма нарушений снимает проблем с большими объемами отчётов, а видео анализировать намного проще, чем логи, но всё равно — шанс пропустить утечку остаётся. |

| Если операция была классифицирована как утечка, то действие будет заблокировано и данные останутся неприкосновенными. С одной стороны — большой плюс. С другой — злоумышленники могут тестировать разные подходы на внешне невинных данных. Если данные удасться отправить, значит «черный ход» в системе найден и через него можно переправить уже что-то ценное. | Сотрудник СБ узнает об утечке только когда она уже произошла. Вернуть данные не удасться (по крайней мере техническими способами). Но и сотрудник не узнает, что его поймали. Поэтому факт наличия системы контроля и её широких возможностей можно не афишировать. Более того, никто в компании не сможет быть уверен, что в данный момент за ним не наблюдают, что его попытки отправить украденные данные не остаются без внимания. В этой ситуации многие решают не рисковать и не воровать. |

| Стоит достаточно дорого, внедряется достаточно долго, потому что настроить все правила выявления утечек для конкретной организации невозможно. | Стоит существенно дешевле, внедряется за 1-3 дня. Автоматики тут практически нет, основное время уйдет на то, чтобы уже в процессе работы обучить СБ выявлять утечки на основе анализа десятка отчетов. В случае с Kickidler все проще, там всего одна гистограмма нарушений. |

Читайте также: GSM сигнализатор Express (Экспресс) — беспроводной: обзор

Вы хотите выводов? Их не будет. Конечно не очень хорошо вешать на свой продукт чужой ярлык и называть DLP систему, которая таковой не является. Но DLP — не торговая марка, использование этих трех букв не регламентируется никакими законами.

Поэтому как всегда — решающее слово за потребителем!

Эх, про UEBA сказать опять не успели. Ну что же, оставим его для третьей части. Продолжение обязательно следует!

Типы DLP-решений. Их достоинства и недостатки

Существует несколько признаков, использующихся для деления DLP-систем на группы. Но, чаще всего, используется один из них – сетевая архитектура. Согласно нему все DLP-решения могут быть разделены на две большие категории: шлюзовые и хостовые. Что это значит? Какой вариант лучше и почему? Сегодня мы ответим на эти и многие другие вопросы.

1. Введение

2. Шлюзовые DLP-системы

3. Хостовые DLP-системы

4. Современные тенденции или универсализация DLP-систем

5. Выводы

Введение

Современные DLP-системы обладают огромным количеством параметров и характеристик, которые обязательно необходимо учитывать при выборе решения для организации защиты конфиденциальной информации от утечек. Но самым, пожалуй, важным из них является используемая сетевая архитектура. Согласно этому параметру продукты рассматриваемого класса подразделяются на две большие группы: шлюзовые и хостовые.

В первых используется единый сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных.

Второй вариант основан на использовании специальных программ – агентов, которые устанавливаются на конечных узлах сети – рабочих станциях, серверах приложений и пр.

У каждого из этих подходов были свои приверженцы. Так, например, одна из наиболее известных российских DLP-систем – «Дозор Джет» начинала свой жизненный цикл именно как шлюзовое решение. Это же можно сказать и о многих других популярных в нашей стране решениях: InfoWatch Traffic Monitor, Websense Data Security, McAfee Data Loss Prevention и FalconGaze SecureTower.

И очень долгое время, практически до 2012 года, в ней использовался только такой подход. Другие известные отечественные DLP-системы, например, DeviceLock и Zlock, изначально позиционировались исключительно как хостовые решения.

Долгое время хостовые и шлюзовые DLP-системы развивались параллельно, никак не пересекаясь друг с другом.

При этом они предназначались для защиты от разных типов угроз: шлюзовые применялись для контроля сетевого трафика, а хостовые – для мониторинга локальных устройств, которые могут использоваться для переноса информации.

Таким образом, для полноценной защиты корпоративной сети необходимо было совместное использование двух решений.

Однако, в последнее время, ситуация на рынке DLP-систем достаточно сильно изменилась. И, поэтому, сегодня мы подробно поговорим о том, что же такое современная шлюзовая и хостовая DLP-система, а также рассмотрим какие у них есть достоинства и недостатки.

Шлюзовые DLP-системы

Как мы уже говорили, шлюзовые DLP-системы основаны на использовании шлюзов – централизованных серверов обработки пересылаемого на них сетевого трафика.

Область использования таких решений ограничена самим принципом их работы Иными словами, шлюзовые системы позволяют защищаться лишь от утечек информации через протоколы, используемые в традиционных интернет-сервисах: HTTP, FTP, POP3, SMTP и пр.

При этом контролировать происходящее на конечных точках корпоративной сети с их помощью невозможно.

Описанный выше подход обладает целым рядом достоинств. Начать нужно с легкости ввода в эксплуатацию, обслуживания и управления. Шлюз обычно разворачивается на отдельном сервере или обычном ПК (в небольших сетях), который может устанавливаться между рабочими станциями корпоративной сети и прокси-сервером.

В этом случае весь сетевой трафик сначала поступает в DLP-систему, которая может либо пропустить, либо заблокировать его. Пропущенные пакеты передаются на прокси-сервер и дальше в Интернет. Таким образом, от ИТ-персонала требуется только настроить DLP-продукт и перенаправить трафик с рабочих станций на него.

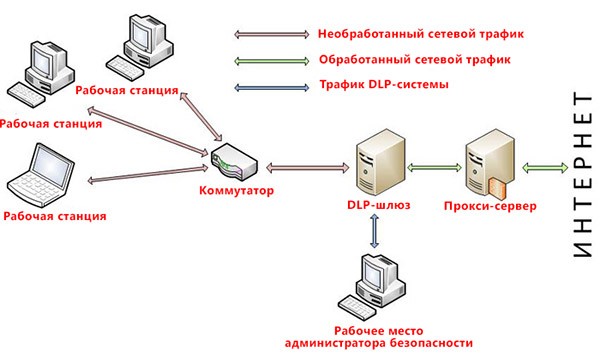

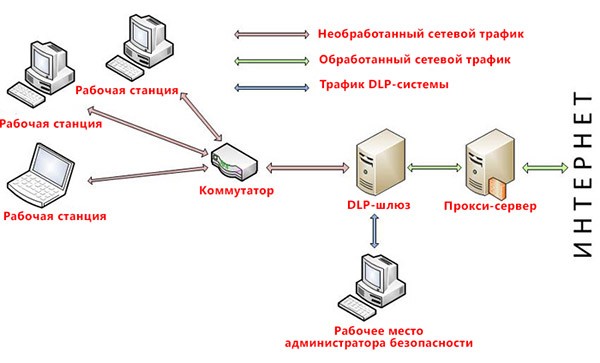

Функциональная схема шлюзового решения, работающего в режиме блокирования, представлена на рисунке 1.

Рисунок 1: Функциональная схема шлюзового решения, работающего в режиме блокирования

Существует и другой вариант внедрения шлюзовой DLP-системы. Согласно нему она обрабатывает не прямой, а дублированный трафик. При этом система защиты может работать только в режиме мониторинга.

В нем подозрительный трафик не блокируется, а сохраняется в журнале для последующего его анализа сотрудниками отдела информационной безопасности. В этом случае процесс внедрения оказывается еще проще.

Нужно лишь настроить DLP-систему и направить на него трафик, например, с помощью управляемого коммутатора с портом дублирования.

Функциональная схема шлюзового решения, работающего в режиме мониторинга, представлена на рисунке 2.

Рисунок2: Функциональная схема шлюзового решения, работающего в режиме мониторинга

Казалось бы, первая схема, которая позволяет не только выявлять, но и предотвращать утечки конфиденциальной информации, однозначно лучше. Однако, на самом деле, ее применяют относительно редко. Проблема заключается в существенном снижении канала связи, для контроля которого используется DLP-система. Здесь возникает два риска.

Во-первых, это возможность ложного срабатывания, когда блокируется легально передаваемые данные. Во-вторых, риск отказа самой DLP-системы (а это случается, особенно при высоких нагрузках), при котором будет перекрыт весь канал. Таким образом, первая схема может повлиять на непрерывность бизнес-процессов компании.

И, поэтому, ее используют реже простого мониторинга сетевого трафика и почти никогда не применяют в крупных организациях.

Использование в шлюзовой DLP-системе лишь одного компьютера заметно облегчает ее обслуживание. Все правила обработки трафика и используемые политики применяются один раз, после чего сразу начинают действовать для всех сотрудников организации.

Другим преимуществом шлюзовых DLP-систем является высокая степень защищенности от несанкционированного вмешательства в ее работу со стороны пользователей корпоративной сети – отключения, изменения политик безопасности и пр. Работая на отдельном сервере, она недоступна никому, кроме обслуживающего персонала и сотрудников отдела информационной безопасности.

Недостатки шлюзовых DLP-систем. Помимо ограниченной области применения к ним относится проблематичность контроля некоторых видов сетевого трафика.

Особенно большие сложности возникают с зашифрованными сетевыми пакетами, передаваемыми по протоколам семейства SSL.

Также можно отметить невозможность перехвата трафика системы Skype (в ней также используется шифрование трафика), которая в последнее набирает популярность в нашей стране.

Хостовые DLP-системы

Хостовые DLP-системы основаны на использовании специальных агентов, которые инсталлируются на конечных точках корпоративной сети. Эти программы играют сразу две роли. С одной стороны они контролируют деятельность пользователей компьютеров, не позволяя им выходить за рамки установленной политики безопасности (например, запрещая копировать любые файлы на «флешки»).

А, с другой, регистрируют все действия операторов и передают их в централизованное хранилище, позволяя сотрудникам отдела информационной безопасности получить полную картину происходящего.

Использование программ-агентов ограничивает сферу применения хостовых DLP-систем: они способны видеть лишь локальные или сетевые устройства, подключенные непосредственно к тем компьютерам, на которых они работают.

Функциональная схема хостового DLP-решения представлена на рисунке 3.

Рисунок 3: Функциональная схема хостового DLP-решения

К достоинствам хостовых DLP-систем относятся широкие возможности по контролю пользователей.

Работая непосредственно на конечных станциях корпоративной сети, они могут не только контролировать «несетевые» каналы утечки конфиденциальной информации, но и выполнять целый набор других функций.

Некоторые разработчики DLP-систем используют эту возможность, например, для выявления случаев нецелевого использования компьютеров работниками.

Основным недостатком хостовых DLP-систем является более сложный процесс внедрения в эксплуатацию и последующее администрирование.

При их развертывании необходимо не только установить и настроить серверный компонент, но и инсталлировать программу-агента на каждый компьютер корпоративной сети. Конечно, обходить каждый ПК и вручную запускать на нем дистрибутив не придется.

Разработчики DLP-систем предлагают способы автоматизированной установки агентов. Чаще всего используются возможности серверного компонента или групповые политики Windows.

Все вышесказанное справедливо и для администрирования системы защиты. Для работы агенты используют политики, загруженные непосредственно на локальные компьютеры, на которых они установлены.

Таким образом, при любом изменении правил безопасности администратору необходимо обеспечить их распространение на все конечные станции сети.

Осуществляется это обычно опять же с помощью серверного компонента или групповых политик Windows.

Также можно отметить меньшую защищенность хостовых DLP-систем от несанкционированного вмешательства в их работу со стороны пользователей сети. Работая на компьютере, к которому сотрудник организации имеет непосредственный доступ (а зачастую еще и права локального администратора), программа-агент потенциально может быть выгружена из памяти.

В этом случае ПК выпадает из сферы контроля DLP-системы. Естественно, разработчики стараются защитить свои продукты от подобного вмешательства. Для этого используются разные инструменты мониторинга загрузки и непрерывности работы всех установленных агентов с отправкой уведомлений администраторам безопасности при возникновении потенциально опасной ситуации.

Тем не менее, полностью исключить риск вмешательства все равно нельзя.

Современные тенденции или универсализация DLP-системы

В последнее время наблюдается стойкая тенденция к универсализации DLP-систем. На рынке уже не осталось или почти совсем не осталось решений, которые можно было бы назвать сугубо хостовыми или шлюзовыми. Даже те разработчики, которые долгое время развивали лишь какое-то одно направление, добавляют к своим решениям модули другого типа.

Так, например, в три года назад в дополнении к сугубо хостовому решению Zlock компания Zecurion (бывшая SecurIT) выпустила продукт сетевого контроля Zgate. Оба они управляются из единой консоли управления (равно как и другие продукты Zecurion – это одна из «фишек» данного производителя).

Не отстали от своих конкурентов и DeviceLock, которые дополнили свое решение модулем сетевого контроля.

Одними из последних шаги в сторону универсализации сделали производители DLP-решения «Дозор Джет». Это одна из лидирующих на нашем рынке систем, которая до недавнего времени была исключительно сетевой. Но и она в последней своей версии обзавелась программой-агентом.

Причины перехода к универсализации DLP-решений две. Первая из них – разные области применения у систем разных типов. Как мы уже говорили, хостовые DLP-решения позволяют контролировать всевозможные локальные, а сетевые — интернет-каналы утечки конфиденциальной информации.

Ну, а поскольку в подавляющем большинстве случаев организация нуждается в полной защите, то ей нужно и то, и другое. Продавая же только «чистые» DLP-системы определенного типа, разработчики самостоятельно ограничивают свой рынок и, как следствие этого, недополучают прибыль.

Ведь обычно компании стараются приобретать родственные системы защиты у одного производителя и, желательно, с единым управлением, поскольку это облегчает и удешевляет процесс обслуживания.

Таким образом, универсализация позволяет разработчикам увеличить объемы продаж своих продуктов.

система парадокс