сигнализация paradox это

Разное Автор 1test.july31.ru На чтение 29 мин. Просмотров 89 Актуально на: 2021 г. Содержание

Разное Автор 1test.july31.ru На чтение 29 мин. Просмотров 89 Актуально на: 2021 г. Содержание

Эпидемия WannaCry: как вирус-вымогатель повлиял на мир

В эту пятницу, 12 мая, новостные ленты всего мира захлестнула волна заметок о вирусной атаке на компьютеры программой-вымогателем WannaCry (WanaCrypt0r 2.0), которая стала самой масштабной за последнее время.

По данным разработчиков антивируса Avast, случаи заражения им были зафиксированы в 99 странах (ранее «Лаборатория Касперского» сообщала о 74 странах), при этом наибольшее число «жертв» оказалось в России, Украине и Тайване.

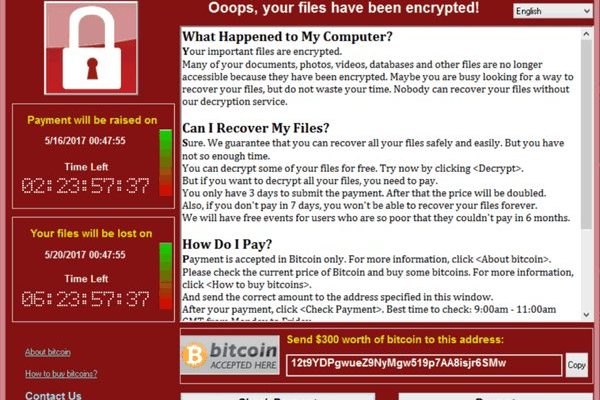

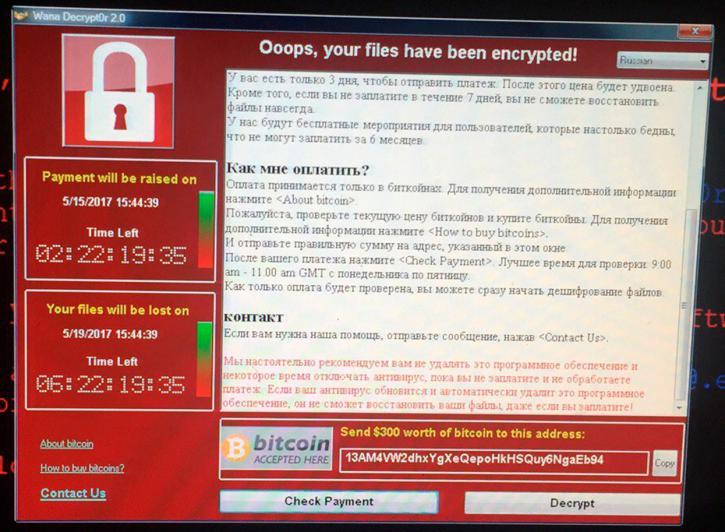

WannaCry принадлежит к категории Ransomware: попадая в компьютер, он шифрует хранящиеся в нём данные (о файловых предпочтениях вируса, способе его проникновения в систему и мерах для предотвращения заражения мы писали в материале «WannaCry: как не стать жертвой вируса») и требует заплатить выкуп за их разблокировку. В данном случае речь идёт о суммах от $300 до $600 в биткойновом эквиваленте.

Mark Schiefelbein / Associated Press

О масштабах «эпидемии» говорит тот факт, что среди «пострадавших» имеются не только отдельные пользователи, но и компании, организации и ведомства. В России, к примеру, сообщалось об атаках на «Сбербанк», «МегаФон», РЖД, МВД и МЧС.

В большинстве случаев вирус был локализован и обезврежен, но очевидцы публиковали в Интернете фотографии, свидетельствующие о том, что иногда «зловред» всё же пробивал брешь в защите даже крупных структур. Например, он «отметился» на информационных дисплеях «Сбербанка».

Кроме того, в ряде регионов, по данным СМИ, была приостановлена выдача водительских удостоверений в ГИБДД — опять же из-за WannaCry.

Впрочем, «сводки с фронта» поступали не только из нашей страны. В Великобритании под удар попала система здравоохранения — там была нарушена работа нескольких десятков больниц, где пациенты в течение некоторого времени не могли получить полноценное лечение из-за блокировки баз данных с их медкартами.

В Германии вредоносная программа проникла в сеть крупнейшего железнодорожного оператора Deutsche Bahn. Сведений о перебоях в движении поездов не поступало, но на электронных табло ряда станций пассажиры могли характерное окно вируса поверх расписания.

Автоконцерн Renault вынужден был остановить сборочные конвейеры на своих заводах во Франции и Словении.

Перечисленные выше эпизоды — это далеко не полный перечень последствий атаки WannaCry, во многих случаях ущерб ещё не оценён. Что касается самого вируса, то на данный момент его распространение остановлено.

Как сообщило издание The Guardian, сделать это удалось 22-летнему британцу с ником MalwareTech, работающему на американскую компанию Kryptos Logic, и Дариену Хуссу (Darien Huss), являющемуся сотрудником Proofpoint, занимающейся вопросами кибербезопасности.

Они обнаружили, что вредоносная программа обращается с запросами к несуществующему домену. Зарегистрировав соответствующий адрес менее чем за $11, исследователи активировали тем самым механизм «выключения» вируса — получение ответа от домена, как оказалось, было своеобразным «рубильником».

Однако это не означает, что атаки прекратятся — пока они только приостановлены. Хакерам достаточно лишь изменить код, и WannaCry продолжит своё шествие по миру.

Кроме того, как заявил эксперт в области компьютерной безопасности и глава фирмы Trusona Ори Эйсен (Ori Eisen), нынешняя атака — это только начало, и последующие будут только наращивать свою мощь. «Сегодня это случилось с 10 000 компьютеров, но ничто не мешает завтра сделать это со 100 000», — отметил он.

Тем временем, исследователь в области информационной безопасности Брайан Кребс (Brian Krebs) подсчитал, что с помощью WannaCry киберпреступники смогли «заработать» всего лишь чуть больше $26 000. «Согласно подробному описанию WannaCry на сайте Redsocks, опубликованному в пятницу, вирус содержит в своём коде номера трёх Bitcoin-кошельков для перевода выкупа.

Одна из особенностей Bitcoin заключается в том, что зная эти номера, каждый может просмотреть историю транзакций по ним. Благодаря этому можно узнать, сколько денег получили преступники и сколько человек им заплатило», — пояснил Кребс.

Анализ указанных кошельков показал, что на них было сделано 100 переводов на общую сумму 15 биткойнов, что по текущему курсу эквивалентно $26 148.

Источник: 3DNews

WannaCry: Всё, что нужно знать об атаке вируса-вымогателя

Рассказываем, как и кого атаковал червь-шантажист и что делать, чтобы не стать его жертвой.

Правоохранительные органы предупреждают: с началом рабочей недели кибератака, которая несколько дней назад поразила интернет и парализовала больницы, правительственные учреждения и коммерческие компании как минимум в 150 странах, вероятно, станет только масштабнее.

Самая обширная вирусная эпидемия продолжается, и, пока следователи пытаются выйти на след злоумышленников, организации всего мира спешно латают дыры в защите и пытаются справиться с последствиями атаки.

По оценкам Европола, жертвами нападения стали не меньше 200 тыс. компьютеров, а китайские власти оценивают число жертв в 1 млн машин. Директор Европола Роб Уэйнрайт в интервью британскому телеканалу ITV заявил:

Одной из самых заметных жертв в мире бизнеса стали французский автопроизводитель Renault (EURONEXT PARIS STOCKS: Renault [RNO]), который был вынужден остановить работу по всей Европе.

Когда в субботу сотрудники пришли на завод компании в городе Сандувиль на севере Франции, на экранах, куда обычно транслируются производственные показатели, была надпись на французском с требованием заплатить $300 выкупа.

Там же был обратный отсчет до удаления файлов, если требования преступников не будут выполнены.

Ключевой элемент кибератаки — червь-шантажист, получивший название WannaCry. После заражения компьютера он быстро распространяется по всей локальной сети, в которой оказывается, шифрует файлы на зараженных компьютерах и предлагает заплатить выкуп за расшифровку биткоинами (Bitcoin).

Пока никаких повреждений оборудования вирус не вызывал, и, если у пользователя есть резервная копия всех данных, ущерб не так уж велик. Но в некоторых организациях для остановки распространения вируса пришлось отключить все системы.

Среди зараженных, в частности, оказались затронуты компьютеры десятков британских больниц и других медицинских учреждений, но, судя по заявлениям официальных лиц, серьезной опасности для жизни пациентов из-за этого пока не возникло, и их данные не были украдены.

Пострадал также немецкий железнодорожный оператор Deutsche Bahn, но, хотя компьютерные системы компании оказалось сложно привести в рабочее состояние, поезда ходили по расписанию. Также жертвой атаки стала американская компания FedEx (NYSE: FedEx Corporation [FDX]).

В понедельник появилось сообщение, что вирус затронул почтовую систему компании Hitachi — она сообщает о проблемах как в Японии, так и за рубежом.

Полицейские китайского города Яньчэн, расположенного в 300 км к северу от Шанхая, извинились за то, что из-за вируса не смогли предоставить населению определенные услуги. Также из-за атаки закрылась часть китайской сети заправочных станций компании China National Petroleum.

Банк России сообщил, что российские банки подверглись кибератаке. В пятницу вечером Сбербанк (MICEX: Sberbank [SBER]) заявил, что ему удалось защитить свои сети, а МВД сообщает, что пострадали около тысячи компьютеров, но проблему удалось локализовать.

Британский Национальный центр кибербезопасности заявил в воскресенье, что новых атак, подобных пятничной, не было, но уже инфицированные компьютеры продолжают распространять вирус по локальным сетям. В ведомстве добавили, что это означает возможность новой волны заражения с началом рабочей недели.

Читайте также: Виды и типы охранной сигнализации: как выбрать?

Компьютерные эксперты отмечают, что распространение вируса удалось замедлить, поскольку в его коде нашли аварийный выключатель, который удалось использовать.

Впрочем, мало кто верит, что таким образом его удастся полностью остановить, а вечером воскресенья один из специалистов по безопасности сообщил об обнаружении как минимум одного нового штамма без «выключателя».

Ситуация в США выглядит благополучной по сравнению Европой и Азией, но ФБР, АНБ и Министерство внутренней безопасности были задействованы в борьбе с угрозой. В пятницу вечером и субботу утром советник президента Дональда Трампа по вопросам внутренней безопасности и борьбы с терроризмом провел чрезвычайные встречи с членами правительства в Белом доме.

Государственные агентства разных стран ищут преступников — это сложный международный проект, требующий координации и обмена данными, как при борьбе с крупной террористической угрозой.

Эксперты по безопасности смогли отследить небольшое число биткоин-транзакций, связанных с атакой. Сказать, сколько компаний заплатили выкуп и кому — невозможно. В отличие от банковских счетов, счета в системе биткоин теоретически нельзя отследить до владельцев.

Вирус использовал уязвимость в старых или не обновленных вовремя системах Microsoft (NASDAQ: Microsoft Corporation [MSFT]). В воскресенье компания заявила, что инструмент, используемый при атаке, был украден из АНБ. Пострадали, в частности, следующие компании:

- Национальная служба здравоохранения Великобритании (до 48 организаций, входящих в систему)

- Renault SA

- Nissan Motor Co.

- China National Petroleum Corp.

- Министерство внутренних дел России

- Корпорация FedEx

- Deutsche Bahn

- Telefónica SA

- Индонезийские больницы Румах Сакит Харапан Кита и Румах Сакит Дхармай

- North Caspian Operating Co. (Казахстан)

- Отделение полиции Яньчэн (Китай)

- Сбербанк (и другие российские банки)

- Бразильское агентство социального страхования

Microsoft еще 14 марта выпустила обновление, которое закрывало уязвимость, но на зараженных компьютерах оно установлено не было — либо потому, что было отключено автообновление, либо использовалась старая версия Windows, к которой обновления не выходят.

Вот несколько простых способов избежать заражения:

1. Обновления и еще раз обновления

Если ваш компьютер работает под управлением Windows, убедитесь, что все обновления установлены. Нужная «заплатка» вышла в марте, так что, если вы не обновлялись с тех пор, вы в опасности. Если такая опция есть, просто включите автоматическую установку обновлений, если же нет — придется одобрять их вручную.

2. Резервное копирование данных

Вирус Wanna Cry – описание, как работает, лечение – как защититься

Вирус Wanna Cry – новый вид хакерской атаки, вредоносная программа-вымогатель заставил содрогнуться пользователей ПК и Интернета по всему миру. Как работает вирус Wanna Cry, можно ли от него защититься, и если можно, то – как?

Вирус Wanna Cry, описание – вид вредоносного ПО, относящееся к категории RansomWare, программа-вымогатель.

При попадании на жесткий диск жертвы, Wanna Cry действует по сценарию своих «коллег», таких как TrojanRansom.Win32.zip, шифруя все персональные данные всех известных расширений.

При попытке просмотра файла пользователь видит на экране требование заплатить n-ную сумму денег, якобы после этого злоумышленник вышлет инструкцию по разблокировке.

Зачастую вымогательство денег осуществляется с помощью СМС-пополнения специально созданного счета, но в последнее время для этого используется сервис анонимных платежей BitCoin.

Вирус Wanna Cry – как работает. Wanna Cry представляет собой программу под названием WanaCrypt0r 2.0, которая атакует исключительно ПК на OC Windows.

Программа использует для проникновения «дыру» в системе — Microsoft Security Bulletin MS17-010, существование которой было ранее неизвестно. На данный момент доподлинно неизвестно, как хакеры обнаружили уязвимость MS17-010.

Бытует версия о диверсии производителей противовирусного ПО для поддержания спроса, но, конечно, никто не списывает со счетов интеллект самих хакеров.

Как это ни печально, распространение вируса Wanna Cry осуществляется простейшим способом – через электронную почту. Открыв письмо со спамом, запускается шифратор и зашифрованные файлы после этого восстановить практически невозможно.

Вирус Wanna Cry – как защититься, лечение. WanaCrypt0r 2.0 использует при атаке уязвимости в сетевых службах Windows. Известно, что Microsoft уже выпустила «заплатку» — достаточно запустить обновление Windows Update до последней версии.

Стоит отметить, что защитить свой компьютер и данные смогут только пользователи, купившие лицензионную версию Windows – при попытке обновить «пиратку» система просто не пройдет проверку.

Также необходимо помнить, что Windows XP уже не обновляется, как, разумеется, и более ранние версии.

Защититься от Wanna Cry можно, соблюдая несколько простых правил:

- вовремя осуществлять обновление системы –все зараженные ПК не были обновлены

- пользоваться лицензионной ОС

- не открывать сомнительные электронные письма

- не переходить по сомнительным ссылкам, оставленных пользователями, не вызывающими доверия

Как сообщают СМИ, производители антивирусного ПО будут выпускать обновления для борьбы с Wanna Cry, так что обновление антивируса также не стоит откладывать в долгий ящик.

Вирус вымогатель Wanna Cry как защититься. Простая инструкция

Вирус Wanna Cry появился 12 мая 2017 года. Другие названия этого вируса: WCry или WanaCrypt0r 2.0

На сегодняшний день, есть приблизительные данные о том, что вирус поразил 135 тысяч компьютеров и ноутбуков в Windows примерно в 100 странах мира.

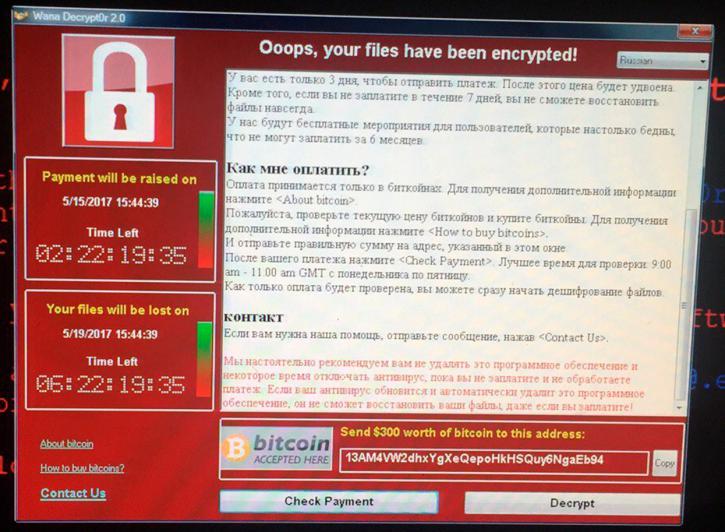

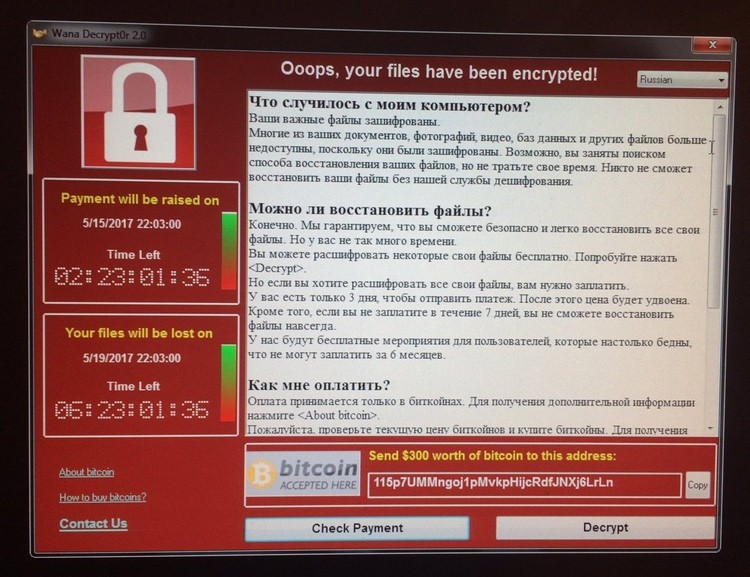

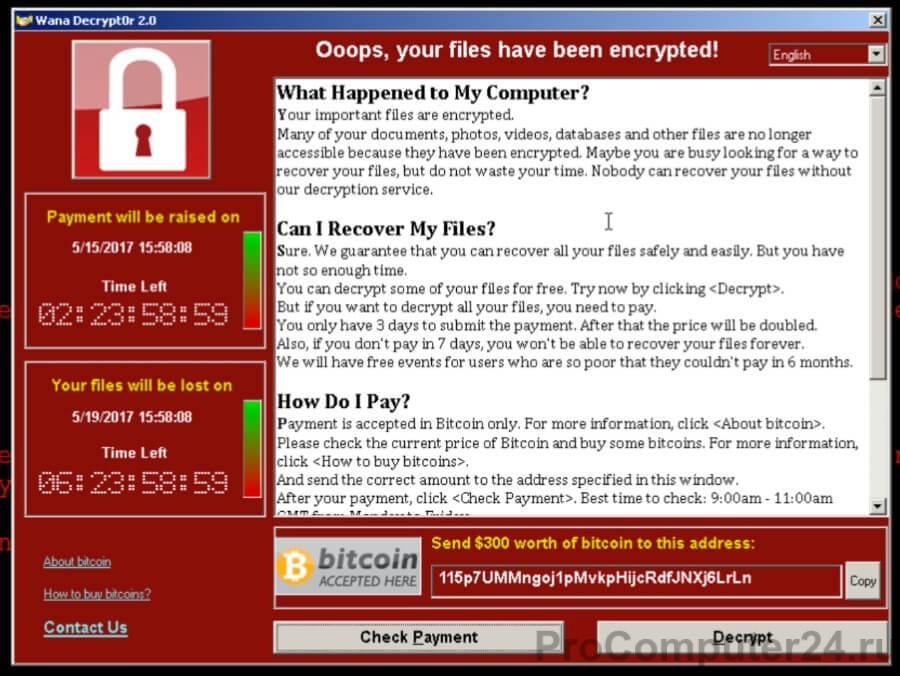

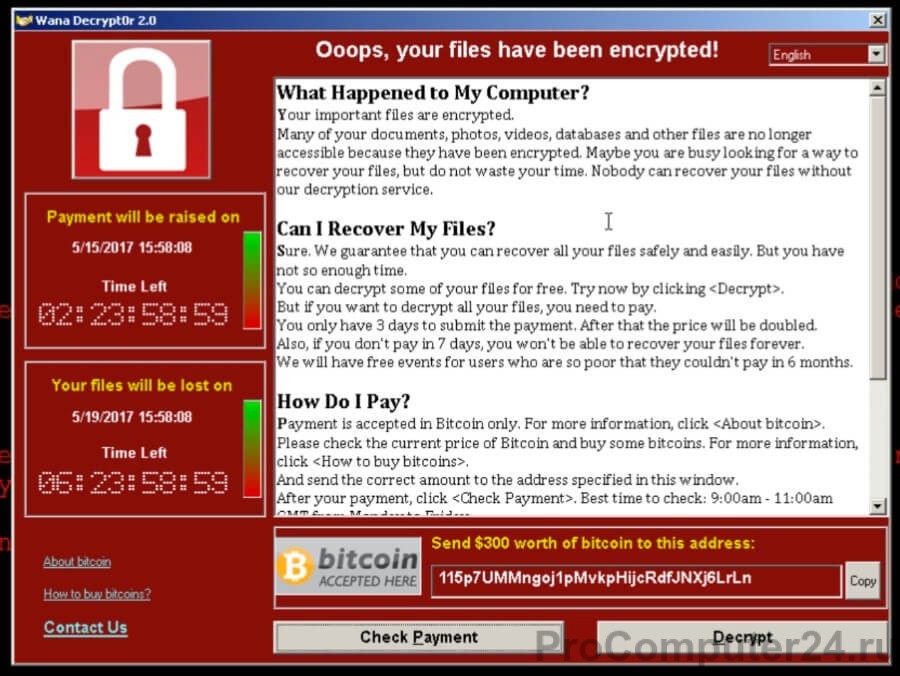

Вирус блокирует компьютер. При этом он выводит на экран подобную картинку:

Вирус поражает компьютеры с Windows. Майкрософт, позаботился о своих пользователях, и выпустил обновления для всех версий Windows.

Обновления эти закрывают уязвимость ОС, что позволяет избежать заражения сегодняшней версией вируса Wanna Cry. Надо отдать должное Microsoft.

Он выпустил обновление даже для Windows XP, которому без малого 17 лет, и поддержка которого не производится с 2014 года.

Как же уберечься от вируса?

Рекомендую прочитать всю статью. Для более удобного доступа к информации здесь есть быстрые ссылки:

Прежде всего:

Чтобы ваш Windows был максимально защищен от вирусных атак, необходимо поддерживать его обновления в актуальном состоянии. Для этого:

- В Windows 7 перейдите в раздел Панель управления > Система и безопасность Центр обновления Windows.

Там вы увидите, включены ли автоматические обновления Windows и есть ли на данный момент важные обновления.

- В Windows 10 перейдите в раздел Параметры > Обновление и безопасность.

- В Windows 8.1 перейдите в раздел Панель управления > Система и безопасность Центр обновления Windows.

Включив автоматические обновления, вы успешно прошли первый этап на пути защиты от вирусов вымогателей.

Ниже есть инструкция по установке обновления, блокирующего проникновение вируса Wcry на устаревшие версии Windows.

Как установить обновление на устаревшие версии Windows 7, 8.1, XP, Visa.

- В первую очередь, вам необходимо уточнить (если вы забыли

Вирус шифровальщика Wanna Cry: как защитить свой компьютер?

Здравствуйте, уважаемые пользователи. В настоящее время, наверное, самой глобальной атакой, которой подверглись компьютеры по всему миру, является нападение вируса шифровальщика под названием Wanna Cry. Этот вирус еще также известен, как WannaCryptor или WannaDecryptor, с которым уже успели познакомиться сотни десятков пользователей.

Нападение вируса шифровальщика затронуло не только домашние компьютеры, но и офисную технику по всему миру. И как всегда, больше всего пострадала Россия, что обусловлено использованием преимущественно программного обеспечения ОС Windows нелицензионного характера.

Немаловажную роль в защите компьютера играет и антивирусная программа, посредством которой исключается вероятность заражения вирусом.

Но так как пользователи РФ и приближенных государств не желают использовать лицензионное обеспечение, то приходится расплачиваться заражением компьютеров различными вредоносными программами.

В сегодняшнем материале я более подробно уделю внимание вирусу Wanna Cry, а также мы с вами узнаем принцип его функционирования, как можно его подцепить, а также как защититься от вируса шифровальщика и что необходимо сделать, чтобы избавиться от него?

Что представляет собой вирус-шифровальщик?

Итак, вирус Wanna Cry еще называют вирусом-вымогателем, и сейчас мы с вами узнаем почему. Если вы к счастью, еще не сталкивались с этим вирусом, то не исключено, что это случится завтра или на следующей неделе. Вирус продолжает распространяться по просторам всемирной паутины, и пока пользователи продолжают от него страдать и самостоятельно бороться с ним.

Вирус представляет собой приложение, над созданием которого трудились серьезные хакеры. После проникновения приложения в систему ПК или ноутбука, происходит процесс шифрования всех присутствующих на диске файлов.

Сюда же входят фотографии, музыка, документы, картинки и все, что имеется на компьютере. При этом применяется крипто-алгоритм, который является достаточно стойким к вскрытиеу.

Процесс заражения компьютера занимает разный промежуток времени, но при этом пользователи даже и не догадываются о том, что их машина подверглась хакерской атаке.

Вирус заблокировал компьютер и требует отправить SMS?

После того, как вирус в полном объеме загружается на компьютер, то пользователь видит всплывающее сообщение, которое занимает все пространство на мониторе. Всплывающее предупреждение имеет заголовок Wanna Decryptor 2.

0, в котором указывается о том, что для решения проблемы требуется приобрести ключ.

После приобретения ключа, как указывается в сообщении, вредоносная программа покинет ваш компьютер, и пользователь сможет продолжить юзать в паутине.

Как удалить вирус с компьютера?

Важно знать! Для приобретения ключа, требуется оплатить определенную сумму, но не факт, что после проведения оплаты вирус покинет ваш компьютер, поэтому не торопитесь идти на попятных у хакеров.

Во всплывающем сообщении указывается, что у пользователя имеется несколько дней для совершения оплаты. Если не совершить оплату в указанные сроки, то ключ будет удален, а компьютер навсегда заблокирован. Ниже представлено фото, как выглядит окно сообщения вируса-шифровальщика.

В сообщении указывается сумма, которую следует заплатить для получения ключа и разблокировки компьютера. Обычно это сумма от 300 до 600 долларов, которую следует внести через сервис BitCoin. Многие неопытные пользователи не понимают, что это вирусная атака, поэтому стремятся успеть внести оплату для скорейшего получения ключа.

Важно знать! Ни в коем случае не следует совершать оплату, так как после внесения денег пользователь не получит необходимого ключа, а также подарит хакерам немалую сумму денег за их изобретение.

Отличительные характеристики вируса-шифровальщика

На протяжении долгих лет пользователи, а точнее их машины, страдают от хакерской атаки, при которой появляется окно с уведомлением о блокировании компьютера. Но если такие разновидности зловреда было достаточно просто удалить вплоть до переустановки Виндовс, то вирус Wanna Cry намного серьезнее и опаснее.

Для запуска похожих вирусов требовалось воздействие пользователя, то есть юзеру необходимо было открыть файл, запустить его или скопировать на компьютер. Вымогатель с таким названием, как Wanna Cry, отлично работает и без необходимости его запуска.

Как вообще работает вирус? Вредоносное обеспечение использует уязвимость службы доступа к 445 порту. Через этот порт вирус проникает в операционную систему, после чего начинается процесс шифрования файлов. Под шифрование подвергается все, что имеется на компьютере. Чуть выше я уже перечислял весь спектр, который подвергается к шифрованию.

При этом важно знать, что основной характерной чертой вируса Wanna Cry является наличие расширения следующего формата: .WNCRY.

В случае если компьютер, который подвергся вирусной атаке и заражению, находится в локальной сети (имеет доступ к локалке), то вредоносная паразитирующая программа активно поражает и те машины, которые входят в эту сеть. Происходит массовое поражение машин, в результате чего страдают сотни и даже тысячи пользователей, подключенные к локальной вычислительной сети.

Пользователь, после появления сообщения, считает, что основная проблема заключается во всплывающем окне. Если его удастся удалить, то проблема будет разрешена. Но не все так просто, иначе бы вирус не получил такого масштабного внимания. Помимо того, что вирус начинает шифровать все хранящиеся на компьютеры файлы, так он еще и активно устанавливает сервисы следующего типа:

— Mysqld.exe;

— Sqlwriter.exe;

— Microsoft.Exchange.

Самой большой проблемой после заражения компьютера вирусом, является невозможность восстановления данных. Возможно в будущем ситуация изменится в лучшую сторону, но на данное время в мире пока еще не найдены способы и методы восстановления данных после хакерской атаки Wanna Cry.

Как защититься от вируса шифровальщика?

Вообще по большому счету следует сказать, что защититься на 100% от вредоносной программы попросту невозможно, о чем говорилось ранее, причем, если на вашем компьютере даже используется антивирусная защита. Но это вовсе не означает, что не нужно принимать меры по увеличению безопасности вашей машины. Что же включает в себя комплекс мер по снижению вероятности заразиться вирусом, выясним далее.

Убедиться в наличии обновлений для ОС. Здесь я бы отметил, тот факт, что желательно использовать лицензионный софт и ОС на своем компьютере и следить, чтобы регулярно осуществлялось обновление самой системы.

Хотя защитить компьютер – «Функция автоматического обновления Windows» от вируса-шифровальщика не сможет, но, по крайней мере, данная функция позволит исключить переход зараженного файла с других компьютеров локальной сети.

Эксперты и опытные компьютерные специалисты рекомендуют снизить вероятность заражения системы при помощи установки обновления безопасности MS17-010. Данный патч можно скачать непосредственно с сайта техподдержки Microsoft.

При помощи патча удается исправить ошибку в системе SMB, которая отвечает непосредственно за функционирование сетевых папок.

Кроме того, важно знать, что мало кто задумывается о том, почему же вирус распространился в сети очень быстро? Произошло это по той простой причине, что количество непропатченных машин очень большое, посредством чего наблюдается рост распространения зловредных программ.

I. Вариант. После установки обновления MS17-010 происходит блокирование размножения первых версий вредоносной программы.

Что будет дальше, неизвестно, но, по крайней мере, таким образом можно снизить уязвимость компьютера. После настройки Центра обновлений в автоматическом режиме вероятность заражения будет сведена к минимуму.

Как настроить автоматическое обновление для разных версий Windows, рассмотрим далее.

1. Для Windows Vista и Windows 7. Для этого требуется пройти по следующему адресу: Пуск – Панель управления – Центр обновления Windows. В открывшемся окне появится одна из следующих надписей:

— «Windows не нуждается в обновлении»;

— «Автоматическая установка была настроена»;

— «Обновления отсутствуют».

2. Для Windows 8. На рабочем столе зайти в меню Пуск, после чего выбрать опцию «Центр обновления». В открывшемся окне выбрать необходимую функцию автоматического обновления системы.

3. Для Windows 10. Чтобы настроить автоматическое обновление системы, потребуется пройти по следующему пути: Пуск – Параметры – Обновление и безопасность.

Для более устаревших версий Windows, как например, XP, Mi, 2003 и прочие, требуется перейти по ссылке: https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/, после чего запустится патч MS17-010.

Важно знать! Пользователям, которые используют не лицензионную версию Windows 7, требуется знать, что после установки обновлений MS17-010, возможно появление проблем с загрузкой системы, особенно это характерно для х64 Windows 7.

II. Вариант. Обезопасить свой компьютер от вторжения вредоносной программы можно при помощи следующих рекомендаций:

1. Убедиться в том, что на компьютере установлен надежный антивирус, у которого антивирусные базы обновляются своевременно. Для этого подойдут даже бесплатные или не лицензионные антивирусные программы, главное, чтобы они были.

2. Пользоваться исключительно последними версиями браузеров. Браузеры периодически обновляются, поэтому не отказывайтесь от данной опции. Рекомендуется использовать исключительно популярные версии браузеров, такие как Firefox, Opera, Yandex и другие.

3. Исключить запуск подозрительных файлов. Самый верный способ запустить вредоносную программу на компьютере – это открыть подозрительный файл. Вирус может скрываться даже в файле типа блокнот или Microsoft Word.

4. Отключить поддержку протокола SMB версии 1. Такой метод актуален для домашних пользователей, которые пользуются одним компьютером или ноутбуком, подключенных к интернету через сеть Wi-Fi.

Для отключения протокола SMB требуется запустить командную строку Windows, после чего ввести следующую команду: dism/jnline/norestart/disable-feature/featurename:SMB1Protocol, после чего следует нажать Enter и удостовериться в успешности завершения операции.

5. Провести проверку настроек фаерволла. Обязательно убедиться в том, что порты 135-139 и 445 закрыты. Для выполнения процедуры потребуется открыть командную строку, и по очереди ввести такие команды:

6. После окончания каждой команды следует нажимать Enter. Если вышеописанная процедура достаточно сложная, то следует скачать утилиту Windows Worms Doors Cleaner.

Выполнив несколько рекомендаций по защите своего компьютера, вы сможете снизить вероятность заражения своей машины. Но как же быть в ситуации, когда шифровальщиком уже был заражен компьютер?

Как избавиться от вируса шифровальщика?

Когда на рабочем столе вашего компьютера появляется окно с соответствующим сообщением о поражении машины и шифровании всех файлов, то предпринимать какие-либо меры уже поздно. Поскольку ваш компьютер уже заражен вирусом. Повлиять на процесс можно только в момент проникновения вируса в ОС. Для этого необходимо выполнить следующие действия:

Немедленно отключить компьютер от сети интернет, после чего перезагрузиться и зайти в безопасный режим.

После этого открыть свойства ярлыка декриптора, а затем найти месторасположение исполняемого файла и удалить его.

А каким образом определить папку с содержащимся в ней вирусом, спросите вы? Определить такую папку можно содержащимся в ней файлам следующих расширений: b.wnry, s.wnry, taskdl.exe, taskse.exe и другие.

Важно знать! Лучший способ это удалить вышеперечисленные файлы, но не стоит забывать о будущем. Чтобы специалисты смогли найти противоядие против вирусной программы, следует передать такой файл специалистам антивирусных лабораторий, обратившись к ним.

Итак, подводя итог сегодняшнего материала, теперь вы знаете, что же представляет собой популярный вирус Wann Cry, а также какие простые методы профилактики следует применить.

Конечно, разработчики вируса продолжают совершенствовать свое «детище», но нам обычным пользователям остается надеяться на то, что мы не станем жертвами такого вредителя.

Принимая во внимание все вышеизложенное, вы теперь будете знать, как защититься от вируса шифровальщика. Напоследок несколько полезных статей:

Как удалить вирус с Андроида?

Как удалить вирус, который открывает браузер с рекламой?

Уважаемые пользователи, если у вас после прочтения этой статьи возникли вопросы или вы желаете что-то добавить относительно тематики данной статьи или всего интернет-ресурса в целом, то вы можете воспользоваться формой комментарий.Также Задавайте свои вопросы, предложения, пожелания..

Итак, на сегодня это собственно все, о чем я хотел вам рассказать в сегодняшнем выпуске. Мне остается надеяться, что вы нашли интересную и полезную для себя информацию в этой статье. Ну а я в свою очередь, жду ваши вопросы, пожелания или предложения относительно данной статьи или всего сайта в целом

Вирус Wanna Cry | КТО?ЧТО?ГДЕ?

Вирус Wanna Cry стал настоящим кошмаром для полумиллиона пользователей по всему миру. Пострадали не только простые пользователи, но и организации.

Всего несколько недель назад мировой интернет взорвала новость о появлении новой технологической угрозы, лекарства от которого на тот момент не находилось. Вирус Wanna Cry проник более, чем в 500 тысяч компьютеров и полностью парализовал их работу. Что это за невиданной силы угроза и есть ли от нее спасение? Попробуем разобраться.

Вирус Wanna Cry — описание

В буквальном переводе словосочетание Wanna Cry означает «Хочу плакать».

И действительно, как тут сдержать слезы, если подлый сетевой червь блокирует операционную систему компьютера, буквально не позволяя пользователю ничего сделать, а в качестве выкупа программа-вымогатель Wanna Cry требует внести на определенный электронный кошелек сумму в размере 300 долларов, причем в биткоиновом эквиваленте. То есть, отследить автора программы-вымогателя невозможно, задействуя обычные приемы поиска сетевых злоумышленников.

Самая массированная атака состоялась 12 мая сего года. Более 70 стран пострадали во время нее, причем, как известно на сегодняшний день, вирус-шифровальщик Wanna Cry особенно активно проявил себя в России, Украине и Индии. Именно в этих странах насчитывается больше всего пострадавших.

Зато среди них преимущественно обычные пользователи, а вот в странах Европы и Америки хакеры «прошлись» по госучреждениям. Госпитали, телекоммуникационные компании и даже правительственные учреждения были вынуждены приостановить свою деятельность из-за того, что компьютеры были заражены шифровальщиком, вымогающим средства.

Справедливости ради стоит отметить, что и в Российской Федерации очень многие предприятия и муниципальные организации подвергались атаке, но, видимо, российская система антихакерской защиты оказалась надежнее, чем иностранная. Так, поступали сообщения о попытках вскрытиеа информационных систем РЖД, МВД, МЧС, Центробанка, компаний связи.

Но везде либо червь удавалось быстро локализовать, либо попытки проникнуть в ПК учреждений не увенчались успехом.

Как происходит заражение вирусом Wanna Cry

Всех интересует вопрос, как распространяется вирус Wanna Cry? Почему так много пользователей стали его жертвами?

Метод распространения шифровальщика весьма и весьма прост. Вирус сканирует прямо в открытых источниках в интернете узлы, где видно, открыт ли порт TCP 445, отвечающий за обслуживание протокола удаленного доступа к файлам (SMBv1).

Если такой компьютер обнаруживается, то вредоносная программа начинает предпринимать попытки задействовать уязвимость EternalBlue, и если данное мероприятие оканчивается успешно, то происходит установка бэкдора DoublePulsar. Через него-то и загружается на выбранный компьютер исполняемый код.

Могут быть варианты, когда бэкдор уже стоит в системе по умолчанию, тогда задача вируса становится еще проще: просто загрузить в пользовательский компьютер вредоносную информацию.

Примечательно, что также вирус может попасть в ПК через электронную почту вместе с файлами, якобы не вызывающими подозрения.

В остальном же вирус-вымогатель ведет себя, как и любой подобный ему.

Так, для каждого устройства он генерирует собственные пары ключей, а после этого «проходит» по всей системе, выбирая файлы определенных типов и шифруя их по алгоритму AES-128-CBC с помощью случайно сгенерированного ключа, а тот, в свою очередь, шифруется с помощью открытого ключа RSA. Его-то и указывает в заголовке зашифрованного файла вирус Wanna Cry. Потому лечение по классической схеме оказывается бесполезным. Нужен особенный подход.

Как защититься от вируса Wanna Cry

Защита от вируса wanna cry не так сложна, как может показаться на первый взгляд. Достаточно просто скачать патч от Microsoft против вируса Wanna Cry.

Разработчики постарались и в экстренные сроки, буквально за два дня, выпустили в свет специальные расширения/обновления абсолютно для всех работающих версий Windows, в том числе, и для XP, у которой по-прежнему немало пользователей по всему миру.

Это способ предупредить заражение при возможной следующей атаке вируса Wanna Cry.

Но что делать тем, чей компьютер уже подвергся хакерскому произволу? К сожалению, пока ничего обнадеживающего сказать невозможно, поскольку расшифровать поврежденные файлы еще ни у кого не получилось. Но можно хотя бы подготовить себя к возможной атаке.

Так, если «заплатка» проблемных зон от microsoft обнаружит червячка, она непременно спросит, что с ним делать. В общем, принцип такой же, как и у сотен антивирусников.

Поэтому, на вопрос, как удалить вирус Wanna Cry, ответ может быть пока что единственный и не самый радужный: просто не допустить проникновения зловредного исполнительного кода в свой компьютер. И, конечно, ждать, пока ведущие разработчики предоставят мощный антивирус, способный противостоять Wanna Cry.

Читайте также: Как открыть домофон keyman без ключа: описание способов

система парадокс