Системы безопасности дома это

Советы Автор 1test.july31.ru На чтение 34 мин. Просмотров 101 Актуально на: 2021 г. Содержание

Советы Автор 1test.july31.ru На чтение 34 мин. Просмотров 101 Актуально на: 2021 г. Содержание

Программно-аппаратные средства защиты автоматизированных систем от несанкционированного доступа

Саяркин Л. А., Зайцева А. А., Лапин С. П., Домбровский Я. А. Программно-аппаратные средства защиты автоматизированных систем от несанкционированного доступа // Молодой ученый. — 2017. — №13. — С. 19-22. — URL https://moluch.ru/archive/147/41249/ (дата обращения: 06.09.2018).

В конце 20 века, перейдя на новую ступень развития в области инфотелекоммуникационных технологий, человечество осознало, что для внедрения их в повседневную жизнь необходима стойкая система защиты своего автоматизированного рабочего места (АРМ), ибо утрата информации может дорого обойтись как развитию страны, так и уровню ее безопасности.

Обладая конфиденциальной информацией или информацией, содержащей сведения государственной тайны, необходимо обеспечить надежную защиту АРМ от несанкционированного доступа (НСД) в области информационной безопасности (ИБ).

Информационная безопасность — есть основа всей системы безопасности автоматизированных систем. Именно она позволяет обеспечивать конфиденциальность, целостность и доступность информации. ИБ характеризуется отсутствием недопустимого риска, связанного с утечкой информации вследствие НСД.

Поэтому помимо организации информационной защиты вычислительной техники от НСД в целом, как минимум, необходимо организовать все меры для надежного и безопасного запуска ее отдельных компонентов.

Относительно не так давно был предложен совершенно новый способ реализации данного процесса.

Аппаратно-программные модули доверенной загрузки (АПМДЗ) — основное решение данной проблемы.

На сегодняшний день их большое разнообразие позволяет подобрать АПМДЗ практически для любых целей, что является огромным достоинством к применению на разных видах АРМ.

Соответственно, для того, чтобы модули могли успешно функционировать в системе информационной безопасности РФ, необходимо пройти освидетельствование в органах ФСБ и ФСТЭК.

Некоторые АПМДЗ позволяют блокировать НСД к компьютеру еще на уровне BIOS, что не позволяет запуск ОС с внешнего носителя. Это является очень большим достоинством.

Руководящий документ Гостехкомиссии «Защита от НСД. Термины и определения» дает понятие несанкционированного доступа следующим образом:

Несанкционированный доступ — доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами.

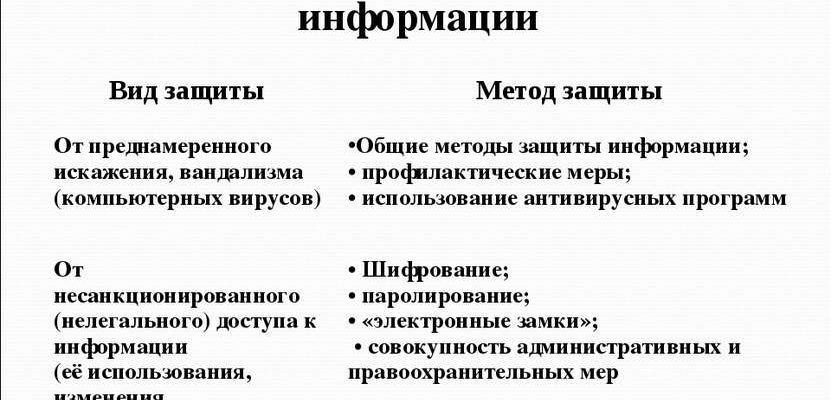

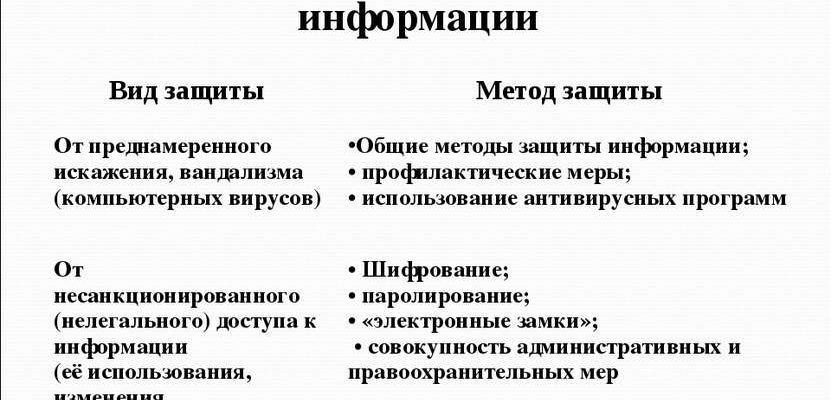

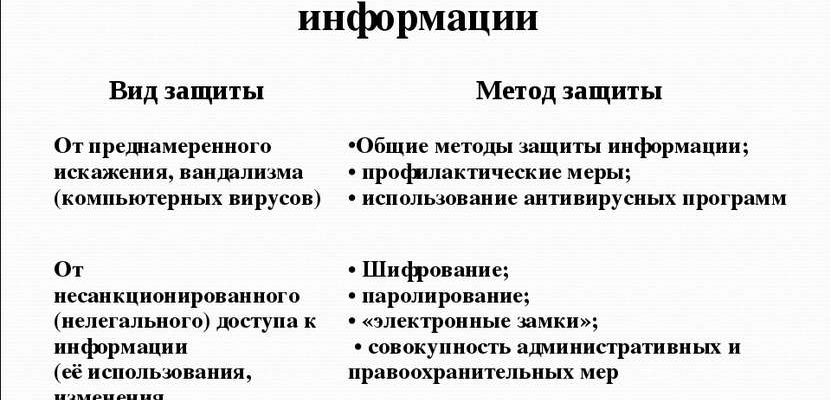

Рис. 1. Программно-аппаратное средства защиты автоматизированных систем от НСД

Исходя из этого, можно отметить, что основными причинами НСД являются:

– Ошибки конфигурации оборудования.

– Ненадежность средств идентификации и аутентификации.

– Некачественное программное обеспечение.

– Преднамеренная кража информации с защищенного компьютера, и дальнейшее ее распространение.

– Прослушивание каналов связи при использовании незащищенной (слабозащищенной) общей сети.

– Использование вредоносного ПО.

Для того, чтобы защитить информацию от НСД, существует ряд специально проводимых мер:

Применение аппаратных средств.

– установка фильтров, межсетевых экранов;

– блокировка клавиатуры;

– устройства аутентификации;

– использование электронных замков на микросхемах.

Применение программных средств.

– использование пароля для доступа к компьютеру;

– использование средств парольной защиты BIOS — как на сам BIOS, так и на ПК в целом.

Применение аппаратно-программных средств.

– использование аппаратно-программных средств доверенной загрузки

Применение шифрования.

Шифрование — это преобразование (кодирование) открытой информации в зашифрованную, для передачи закрытой информации или сведений, составляющих государственную тайну информации по незащищенным каналам связи.

Зачастую, сам алгоритм шифрования известен всем, а ключ, с помощью которого можно расшифровать данное сообщение засекречен.

Проведение организационных мероприятий.

– осуществление пропускного режима;

– хранение носителей информации в закрытом доступе;

– ограничение лиц, имеющих доступ к компьютеру.

Постоянное совершенствование технологий в области кибератак дает возможность через несовершенство средств доверенной загрузки получить доступ как к компьютеру «жертвы», так и соответственно к данным, составляющих сведения государственной тайны.

Чтобы избежать подобных случаев необходимо как минимум, постоянно искать несовершенства — уязвимости средств, тем самым, блокируя НСД в компьютер.

В настоящее время крупные коммерческие предприятия специально посредством нанятых специалистов в области информационной безопасности устраивают информационные атаки на свои же продукты, тем самым проверяя свои средства доверенной загрузки на наличие уязвимостей.

В настоящее время обработка конфиденциальной и секретной информации есть неотъемлемая часть каждой успешной организации. Технологии продвинулись до того, что вредоносные закладки могут быть вписаны во flash-память BIOS и аппаратные средства компьютера.

Для того, чтобы кибератака была предотвращена, и нужная информация не смогла бы «утечь», необходимо иметь достаточно надежные и защищенные аппаратные и программные средства.

Наиболее распространенными отечественными АПМДЗ, имеющими сертификацию органов ФСТЭК и ФСБ, на сегодняшний день являются АПМДЗ «Витязь», «Соболь», «Максим», «ЩИТ ЭЦП», «Аккорд-АПМДЗ», «Криптон-замок».

Проведем небольшой сравнительный анализ некоторых российских АПМДЗ и зарубежного АПМДЗ от компании Intel «Trusted Execution Technology». Все рассмотренные отечественные АПМДЗ имеют сертификацию ФСБ, что уже говорит о надежности данных средств. Средняя цена колеблется в районе 15 000 рублей, что, конечно же, является для успешных крупных предприятий не особо крупной суммой.

Модуль доверенной загрузки представляет собой комплекс аппаратно-программных средств (плата, аппаратные средства идентификации и аутентификации, программное обеспечение для поддерживаемых операционных систем), устанавливаемый на рабочее место вычислительной системы (персональный компьютер, сервер, ноутбук, специализированный компьютер и др.). Для «традиционной» установки МДЗ требуется свободный разъем материнской платы (для современных компьютеров — стандарты PCI, PCI-X, PCI Express, mini-PCI, mini-PCI Express) и незначительный объем памяти жесткого диска компьютера. А для интегрированных на уровень BIOS — любое аппаратное обеспечение компьютера (платы расширения, контроллеры и т.д.). Стоит отметить, что данной технологией, из рассматриваемых модулей, могут «похвастаться» только «Витязь» и «Криптон-замок».

Все рассматриваемые АПМДЗ обеспечивают доверенную загрузку ОС практически всех семейств Windows, MS DOC, Unix и Linux, за исключением «ЩИТ ЭЦП», здесь производитель ограничился ОС Windows XP с процессором не ниже i486 при условии расположения контролируемых объектов в файловой системе NTFS и МСВС 3.0, работающей в файловой системе EXT2.

Хоть и на сегодняшний день «Соболь», «Аккорд-АМДЗ», «Криптон-Замок» и «Витязь» занимают передовые позиции на отечественном рынке, но нельзя достаточно точно сказать, что из них лучше, т. к. у каждого есть свои достоинства и недостатки в той или иной области.

Таким образом, чтобы обеспечить безопасность компьютера посредством АПМДЗ, необходимо:

- Осуществлять контроль аппаратного обеспечения как компьютера, так и МДЗ.

- Обеспечить невозможность запуска компьютера с внешнего носителя.

- Своевременно обновлять ПО МДЗ, соблюдая при этом процедуры, обеспечивающие безопасность обновления ПО.

- Хранить идентификационные данные пользователя в закрытом виде.

- Обеспечивать дополнительную защиту компьютера при работе в общей сети.

Чем больше разработчик знает о несовершенствах СДЗ и, соответственно, устраняет их [несовершенства], тем выше степень защищенности его продукта.

Литература:

- Руководящий документ Гостехкомиссии «Защита от НСД. Термины и определения»;

- Интернет-ресурс http://www.intel.com;

- Интернет-ресурс http://www.accord.ru;

- Интернет-ресурс http://www.securitycode.ru.

Основные термины (генерируются автоматически): BIOS, доверенная загрузка, PCI, информационная безопасность, средство, внешний носитель, вычислительная техника, DOC, общая сеть, файловая система.

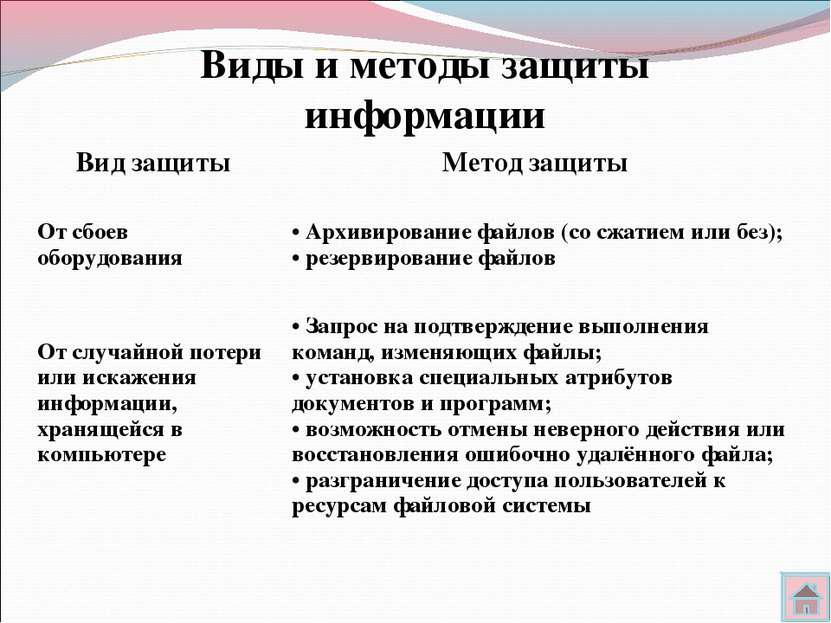

Защита информации в локальных сетях

Аннотация: В этой лекции рассматриваются классификация угроз, методов и средств защиты информации, определения основных понятий в области криптографии, классические методы шифрования и стандартные криптографические системы, а также программные средства защиты информации (встроенные в ОС и внешние).

Судя по растущему количеству публикаций и компаний, профессионально занимающихся защитой информации в компьютерных системах, решению этой задачи придается большое значение.

Одной из наиболее очевидных причин нарушения системы защиты является умышленный несанкционированный доступ (НСД) к конфиденциальной информации со стороны нелегальных пользователей и последующие нежелательные манипуляции с этой информацией.

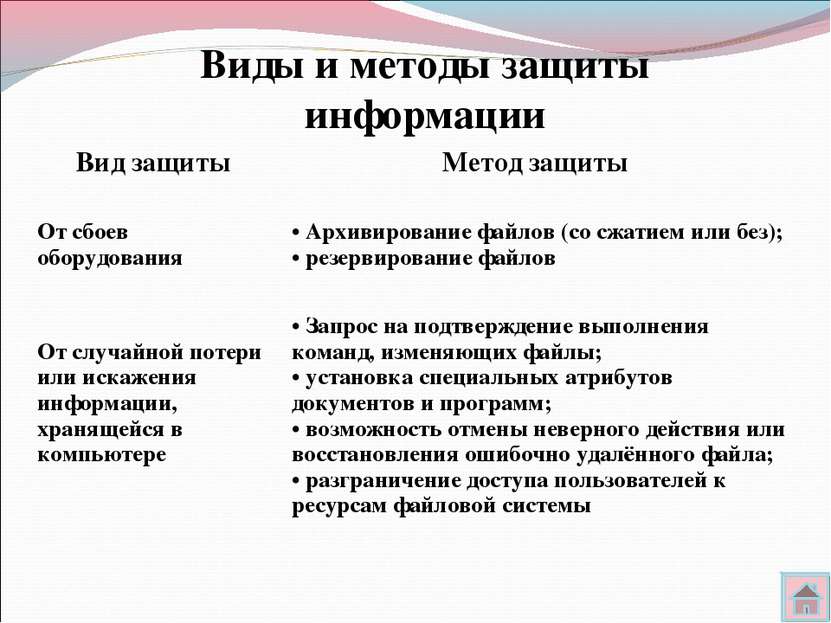

Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.п.

Поскольку утрата информации может происходить по сугубо техническим, объективным и неумышленным причинам, под это определение попадают также и мероприятия, связанные с повышением надежности сервера из-за отказов или сбоев в работе винчестеров, недостатков в используемом программном обеспечении и т.д.

Следует заметить, что наряду с термином «защита информации» (применительно к компьютерным сетям) широко используется, как правило, в близком значении, термин «компьютерная безопасность».

Переход от работы на персональных компьютерах к работе в сети усложняет защиту информации по следующим причинам:

- большое число пользователей в сети и их переменный состав. Защита на уровне имени и пароля пользователя недостаточна для предотвращения входа в сеть посторонних лиц;

- значительная протяженность сети и наличие многих потенциальных каналов проникновения в сеть;

- уже отмеченные недостатки в аппаратном и программном обеспечении, которые зачастую обнаруживаются не на предпродажном этапе, называемом бета- тестированием, а в процессе эксплуатации. В том числе неидеальны встроенные средства защиты информации даже в таких известных и «мощных» сетевых ОС, как Windows NT или NetWare.

Читайте также: Требование к пожарной сигнализации в многоквартирном доме

Остроту проблемы, связанной с большой протяженностью сети для одного из ее сегментов на коаксиальном кабеле, иллюстрирует рис. 9.1. В сети имеется много физических мест и каналов несанкционированного доступа к информации в сети.

Каждое устройство в сети является потенциальным источником электромагнитного излучения из-за того, что соответствующие поля, особенно на высоких частотах, экранированы неидеально. Система заземления вместе с кабельной системой и сетью электропитания может служить каналом доступа к информации в сети, в том числе на участках, находящихся вне зоны контролируемого доступа и потому особенно уязвимых.

Кроме электромагнитного излучения, потенциальную угрозу представляет бесконтактное электромагнитное воздействие на кабельную систему. Безусловно, в случае использования проводных соединений типа коаксиальных кабелей или витых пар, называемых часто медными кабелями, возможно и непосредственное физическое подключение к кабельной системе.

Если пароли для входа в сеть стали известны или подобраны, становится возможным несанкционированный вход в сеть с файл-сервера или с одной из рабочих станций. Наконец возможна утечка информации по каналам, находящимся вне сети:

- хранилище носителей информации,

- элементы строительных конструкций и окна помещений, которые образуют каналы утечки конфиденциальной информации за счет так называемого микрофонного эффекта,

- телефонные, радио-, а также иные проводные и беспроводные каналы (в том числе каналы мобильной связи).

Рис. 9.1. Места и каналы возможного несанкционированного доступа к информации в компьютерной сети

Любые дополнительные соединения с другими сегментами или подключение к Интернет порождают новые проблемы.

Атаки на локальную сеть через подключение к Интернету для того, чтобы получить доступ к конфиденциальной информации, в последнее время получили широкое распространение, что связано с недостатками встроенной системы защиты информации в протоколах TCP/IP. Сетевые атаки через Интернет могут быть классифицированы следующим образом:

- Сниффер пакетов (sniffer – в данном случае в смысле фильтрация) – прикладная программа, которая использует сетевую карту, работающую в режиме promiscuous (не делающий различия) mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки).

- IP-спуфинг (spoof – обман, мистификация) – происходит, когда хакер, находящийся внутри корпорации или вне ее, выдает себя за санкционированного пользователя.

- Отказ в обслуживании (Denial of Service – DoS). Атака DoS делает сеть недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, операционной системы или приложения.

- Парольные атаки – попытка подбора пароля легального пользователя для входа в сеть.

- Атаки типа Man-in-the-Middle – непосредственный доступ к пакетам, передаваемым по сети.

- Атаки на уровне приложений.

- Сетевая разведка – сбор информации о сети с помощью общедоступных данных и приложений.

- Злоупотребление доверием внутри сети.

- Несанкционированный доступ (НСД), который не может считаться отдельным типом атаки, так как большинство сетевых атак проводятся ради получения несанкционированного доступа.

- Вирусы и приложения типа «троянский конь».

Защита информации в сети на рис. 9.1.

может быть улучшена за счет использования специальных генераторов шума, маскирующих побочные электромагнитные излучения и наводки, помехоподавляющих сетевых фильтров, устройств зашумления сети питания, скремблеров (шифраторов телефонных переговоров), подавителей работы сотовых телефонов и т.д. Кардинальным решением является переход к соединениям на основе оптоволокна, свободным от влияния электромагнитных полей и позволяющим обнаружить факт несанкционированного подключения.

В целом средства обеспечения защиты информации в части предотвращения преднамеренных действий в зависимости от способа реализации можно разделить на группы:

- Технические (аппаратные) средства. Это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью ее маскировки. Первую часть задачи решают замки, решетки на окнах, защитная сигнализация и др. Вторую – упоминавшиеся выше генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны – недостаточная гибкость, относительно большие объем и масса, высокая стоимость.

- Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств – универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки – ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

- Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

- Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней и др.) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия). Преимущества организационных средств состоят в том, что они позволяют решать множество разнородных проблем, просты в реализации, быстро реагируют на нежелательные действия в сети, имеют неограниченные возможности модификации и развития. Недостатки – высокая зависимость от субъективных факторов, в том числе от общей организации работы в конкретном подразделении.

По степени распространения и доступности выделяются программные средства, поэтому далее они рассматриваются более подробно (см. «Стандартные методы шифрования и криптографические системы» и «Программные средства защиты информации»). Другие средства применяются в тех случаях, когда требуется обеспечить дополнительный уровень защиты информации.

Шифрование данных представляет собой разновидность программных средств защиты информации и имеет особое значение на практике как единственная надежная защита информации, передаваемой по протяженным последовательным линиям, от утечки.

Шифрование образует последний, практически непреодолимый «рубеж» защиты от НСД. Понятие «шифрование» часто употребляется в связи с более общим понятием криптографии. Криптография включает способы и средства обеспечения конфиденциальности информации (в том числе с помощью шифрования) и аутентификации.

Конфиденциальность – защищенность информации от ознакомления с ее содержанием со стороны лиц, не имеющих права доступа к ней.

В свою очередь аутентификация представляет собой установление подлинности различных аспектов информационного взаимодействия: сеанса связи, сторон (идентификация), содержания (имитозащита) и источника (установление авторства c помощью цифровой подписи).

Число используемых программ шифрования ограничено, причем часть из них являются стандартами де-факто или де-юре. Однако даже если алгоритм шифрования не представляет собой секрета, произвести дешифрование (расшифрование) без знания закрытого ключа чрезвычайно сложно.

Это свойство в современных программах шифрования обеспечивается в процессе многоступенчатого преобразования исходной открытой информации (plain text в англоязычной литературе) с использованием ключа (или двух ключей – по одному для шифрования и дешифрования).

В конечном счете, любой сложный метод (алгоритм) шифрования представляет собой комбинацию относительно простых методов.

Аппаратные и программные средства информационной защиты предприятия | Защита информации

06.10.2015

К аппаратным методам защиты относят разные устройства по принципу работы, по техническим конструкциям которые реализуют защиту от разглашения, утечки и НСД доступу к источникам информации. Такие средства применяют для следующих задач:

- Выявление линий утечки данных на разных помещения и объектах

- Реализация специальных статистических исследований технических методов обеспечения деятельности на факт наличия линий утечки

- Локализация линий утечки данных

- Противодействие по НСД к источникам данных

- поиск и обнаружение следов шпионажа

Аппаратные средства можно классифицировать по функциональному назначению на действия обнаружения, измерений, поиска, пассивного и активного противодействия. Также средства можно делить на простоту использования. Разработчики устройств пытаются все больше упростить принцип работы с устройством для обычных пользователей.

К примеру группа индикаторов электромагнитных излучений вида ИП, которые обладают большим спектром входящих сигналов и низкой чувствительностью. Или же комплекс для выявления и нахождения радиозакладок, которые предназначены для обнаружения и определения местонахождения радиопередатчиков, телефонных закладок или сетевых передатчиков.

Или же комплекс Дельта реализовывает:

- автоматическое нахождение места нахождение микрофонов в пространстве определенного помещения

- Точное обнаружение любых радиомикрофонов которые есть в продаже, и других излучающих передатчиков.

Поисковые аппаратные средства можно поделить на методы съем данных и ее исследование линий утечки. Устройства первого вида настроены на локализацию и поиск уже внедренных средств НСД, а второго типа для выявления линий утечки данных.

Читайте также: Система оповещения о пожаре людей, персонала: что это?

Для использования профессиональной поисковой аппаратуры нужно большой квалификации пользователя. Как в другой любой сфере техники, универсальность устройства приводит к снижению его отдельных параметров. С другой точки зрения, есть очень много разных линий утечки данных по своей физической природе.

Но большие предприятия могут себе позволить и профессиональную дорогую аппаратуру и квалифицированных сотрудников по этим вопросам. И естественно такие аппаратные средства будут лучше работать в реальных условиях, то бишь выявлять каналы утечек.

Но это не значит, что не нужно использовать простые дешевые средства поиска. Такие средства просты в использовании и в ускоспециализированных задачах будут проявлять себя не хуже.

Аппаратные средства могут применяться и к отдельным частям ЭВМ, к процессору, оперативной памяти, внешних ЗУ, контроллерах ввода-вывода, терминалах и тд.

Для защиты процессоров реализуют кодовое резервирование — это создание дополнительных битов в машинных командах и резервных в регистрах процессора. Для защиты ОЗУ реализуют ограничение доступа к границам и полям.

Для обозначения уровня конфиденциальности программ или информации, применяются дополнительные биты конфиденциальности с помощью которых реализуется кодирование программ и информации. Данные в ОЗУ требуют защиты от НСД.

От считывания остатков информация после обработки их в ОЗУ используется схема стирания. Эта схема записывает другую последовательность символов по весь блок памяти. Для идентификации терминала используют некий генератор кода, который зашит в аппаратуру терминала, и при подключении он проверяется.

Аппаратные методы защиты данных — это разные технические приспособления и сооружения, которые реализуют защиту информации от утечки, разглашения и НСД.

Программные механизмы защиты

Системы защиты рабочей станции от вторжения злоумышленником очень разнятся, и классифицируются:

- Методы защиты в самой вычислительной системы

- Методы личной защиты, которые описаны программным обеспечением

- Методы защиты с запросом данных

- Методы активной/пассивной защиты

Подробно про такую классификацию можно посмотреть на рис.1.

Рисунок — 1

Направления реализации программной защиты информации

Направления которые используют для реализации безопасности информации:

- защита от копирования

- защита от НСД

- защита от вирусов

- защита линий связи

ПО каждому из направлений можно применять множество качественных программных продуктов которые есть на рынке. Также Программные средства могут иметь разновидности по функционалу:

- Контроль работы и регистрации пользователей и технических средств

- Идентификация имеющихся технических средств, пользователей и файлов

- Защита операционных ресурсов ЭВМ и пользовательских программ

- Обслуживания различных режимов обработки данных

- Уничтожение данных после ее использования в элементах системы

- Сигнализирование при нарушениях

- Дополнительные программы другого назначения

Сферы программной защиты делятся на Защиты данных (сохранение целостности/конфиденциальности) и Защиты программ (реализация качество обработки информации, есть коммерческой тайной, наиболее уязвимая для злоумышленника). Идентификация файлов и технических средств реализуется программно, в основе алгоритма лежит осмотр регистрационных номеров разных компонентов системы.

Отличным методов идентификации адресуемых элементов есть алгоритм запросно-ответного типа. Для разграничения запросов различных пользователей к разным категориям информации применяют индивидуальные средства секретности ресурсов и личный контроль доступа к ним пользователями.

Если к примеру одну и тот же файл могут редактировать разные пользователи, то сохраняется несколько вариантов, для дальнейшего анализа.

Защита информации от НСД

Для реализации защиты от вторжения нужно реализовать основные программные функции:

- Идентификация объектов и субъектов

- Регистрация и контроль действия с программами и действиями

- Разграничения доступа к ресурсам системы

Процедуры идентификации подразумевают проверки есть ли субъект, который пытается получить доступ к ресурсам, тем за кого выдает себя. Такие проверки могут быть периодическими или одноразовыми. Для идентификации часто в таких процедурах используются методы:

- сложные,простые или одноразовые пароли;

- значки,ключи,жетоны;

- специальные идентификаторы для апаратур, данных, программ;

- методы анализа индивидуальных характеристик (голос, пальцы, руки, лица).

Практика показывает что пароли для защиты есть слабым звеном, так как его на практике можно подслушать или подсмотреть или же разгадать. Для создания сложного пароля, можно прочитать эти рекомендации длина ключа.

Объектом, доступ к которому тщательно контролируется, может быть запись в файле, или сам файл или же отдельное поле в записи файла. Обычно множество средств контроля доступа черпает данные с матрицы доступа.

Можно также подойти к контролю доступа на основе контроле информационных каналов и разделении объектов и субъектов доступа на классы. Комплекс программно-технических методов решений в безопасности данных от НСД реализуется действиями:

- учет и регистрация

- управление доступом

- реализация криптографических средств

Также можно отметить формы разграничения доступа:

- Предотвращение доступа:

- к отдельным разделам

- к винчестеру

- к каталогам

- к отдельным файлам

к сменным носителям данных

- защита от модификации:

- Установка привилегий доступа к группе файлов

- Предотвращение копирования:

- каталогов

- файлов

- пользовательских программ

- Защита от уничтожения:

- Затемнение экрана спустя некоторое время.

Общие средства защиты от НСД показаны на рис.2.

Рисунок — 2

Защита от копирования

Методы защиты от копирования предотвращают реализацию ворованных копий программ. Под методами защиты от копирования подразумевается средства, которые реализуют выполнения функций программы только при наличия уникального некопируемого элемента. Это может быть часть ЭВМ или прикладные программы. Защита реализуется такими функциями:

- идентификация среды, где запускается программа

- аутентификация среды, где запускается программа

- Реакция на старт программы из несанкционированной среды

- Регистрация санкционированного копирования

Защита информации от удаления

Удаление данных может реализовываться при ряда мероприятий таких как, восстановление, резервирование, обновления и тд. Так как мероприятия очень разнообразны, подогнать их под они правила тяжело.

Также это может быть и вирус, и человеческий фактор. И хоть от вируса есть противодействие, это антивирусы. А вот от действий человека мало противодействий.

Для уменьшения рисков от такой угрозы информационной безопасности есть ряд действий:

- Информировать всех пользователей про ущерб предприятия при реализации такой угрозы.

- Запретить получать/открывать программные продукты, которые есть посторонние относительно информационной системы.

- Также запускать игры на тех ПК где есть обработка конфиденциальной информации.

- Реализовать архивирование копий данных и программ.

- Проводить проверку контрольных сумм данных и программ.

- Реализовать СЗИ.

Как осуществить защиту информации в интернете?

Сегодня одной из самых актуальных проблем в сфере информационно-вычислительных систем является защита информации в интернете. Действительно, мало кто мыслит свою жизнь без электронной глобальной сети.

Люди ведут различные финансовые операции в интернете, заказывают товары, услуги, пользуются кредитными карточками, проводят платежи, разговаривают и переписываются, совершают много других действий, требующих обеспечения конфиденциальности и защиты.

Информационная безопасность

Этим термином принято обозначать само состояние информации, означающее, что система функционирует нормально, данные защищены и обеспечена безопасность их целостности, конфиденциальности и доступности. Также он может относиться и к определению этого процесса. Основные составляющие информационной безопасности подразумевают следующее:

- Если к данным есть доступ лишь у тех пользователей, кто авторизован, значит, они конфиденциальны;

- Достоверность, полнота информации (а также данные о методах ее обработки) означают целостность;

- Понятие доступности предполагает, что к ресурсам и связанным с ними активам будет обеспечен доступ для авторизованных пользователей, если возникает такая необходимость.

Это три принципа защиты информации. Кроме них, еще выделяют принцип аутентичности, который означает, что должна быть обеспечена подлинность субъекта и объекта доступа.

Проблемы и риски информационной безопасности

Первые – это источники антропогенного характера. Сюда относятся действия различных субъектов. Они могут быть преднамеренными либо случайными. Они разделяются на внешний и внутренний типы. Первый означает незаконное вторжение постороннего лица из внешней сети общего назначения. Второй подразумевает собой действие изнутри, то есть со стороны сотрудника компании, к примеру.

Все, что приводит к сбою или отказу работать программного и технического средства, относится к техногенным источникам. Здесь могут быть виноваты банальные ошибки программного обеспечения, устаревшие устройства или системы, сбои оборудования (кабельная или дисковая система, проблемы с сервером, рабочей станцией).

Всегда следует делать поправку и на какие-то чрезвычайные обстоятельства, поэтому выделяют стихийные источники. К ним относятся как любые случаи форс-мажорного характера, так и всяческие природные катаклизмы.

Видео про защиту от интернет-рейдеров:

Причин, по которым могут происходить утечка информации и осуществляться несанкционированный доступ к ней в сетях, достаточно много:

- Она может быть перехвачена;

- Модификация информации (изменение исходного документа или сообщения либо его абсолютная подмена с последующей отсылкой адресату);

- Фальсификация авторства (если посылают любые данные от вашего имени);

- К серверу аппаратуры или линии связи может быть осуществлено незаконное подключение;

- Кто-то может замаскироваться под авторизованного пользователя и присвоить себе его данные и полномочия;

- Вводятся новые пользователи;

- После преодоления мер защиты носители информации и файлы могут быть скопированы;

- Неправильное хранение архивных данных;

- Некорректная работа обслуживающего персонала или пользователей;

- Внедрение компьютерного вируса;

- Недостатки вашей операционной системы или прикладных программных средств могут быть использованы против вас.

Читайте также: Топ лучших готовых комплектов видеонаблюдения на 1 камеру: tecsar, alfa agent, covi, foscam

Подводные камни защиты информации в интернете

Когда вы передаете в сетях какие-то данные, то, прежде чем они достигнут адресата, им нужно пройти через множество других серверов и маршрутизаторов. Никакого отслеживания или контроля по пути при этом нет. Поэтому с информацией может произойти что угодно. Интернет по своей архитектуре дает возможность злоумышленникам полную свободу действий.

Система интернет зарождалась как абсолютно корпоративная.

Но получилось так, что со временем она стала оперировать не только сетями образовательного, коммерческого, государственного, ведомственного, военного характера, что сами по себе подразумевают некий ограниченный доступ, но и простыми пользователями, которые легко получают прямой доступ в интернет с любого домашнего компьютера с помощью обычного модема и телефонной сети общего пользования. При этом используются единый стек протоколов TCP/IP и единое адресное пространство.

Такая простота доступа в интернет негативным образом сказывается на безопасности информации в сетях. А хуже всего то, что вы можете даже и не узнать, что ваши файлы или программы были скопированы, не говоря уже о возможности их порчи и корректировки.

Защита информации в интернете является одной из главных проблем любой крупной компании или организации. Те, кто более предусмотрителен, планируют, как должна осуществляется защита заблаговременно. Остальные задумываются об этом уже после первой неприятности.

Серия видео-уроков:

Кому нужна система защиты информации?

Любая организация или компания, которая хранит и обрабатывает данные в информационных системах, нуждается в средствах защиты информации:

- Финансово-кредитные организации;

- Коммерческие и государственные организации, у которых есть подключения в сетях общего пользования;

- Территориально-распределенные компании;

- Организации, которые вынуждены предоставлять внешний доступ к своим ресурсам информации;

- Операторы связи.

Конечно, это далеко не весь перечень.

И компании, которые вынуждены обезопасить свои информационные данные, становятся перед проблемой выбора между тем, насколько эффективной будет их работа в сетях, и необходимым уровнем защиты.

Очень часто пользователи или потребители могут расценить такие меры безопасности как ограничение доступа либо снижение эффективности. Поэтому подбор средств для защиты информации каждая организация осуществляет индивидуально.

Классификация и обзор средств защиты

Их классифицируют на несколько групп:

- Средства аппаратного (или технического) характера;

- Программные меры защиты;

- Средства, которые относят к смешанному виду;

- Меры организационного или административного характера.

К первой группе относятся разные устройства. Они могут быть электронными, механическими или электромеханическими, но специфика их работы предполагает защиту информации посредством аппаратных средств.

Применение этих устройств позволит воспрепятствовать физическому проникновению или замаскировать данные, если доступ все же был открыт. Технические средства надежны, независимы от субъективных факторов и обладают высокой устойчивостью к модификации. Но у них есть и свои недостатки.

В первую очередь это достаточно высокая цена. Также они недостаточно гибкие и практически всегда обладают большими массой и объемом.

Второй вид оперирует разнообразными программами, для того чтобы контролировать доступ, проводить идентификацию пользователей, тестировать контроль системы защиты информации.

Кроме того, средства, относящиеся к этой группе, могут шифровать данные и удалять рабочую (остаточную) информацию (вроде временных файлов). Если система использует программные средства для защиты, она получает массу преимуществ.

Они гибкие и надежные, универсальные и достаточно просты в установке, а еще способны к модификации и предполагают определенное развитие. Однако этот вид средств очень чувствителен к случайным и преднамеренным изменениям.

К другим недостаткам программной защиты можно отнести использование части ресурсов файл-сервера и рабочих станций, ограниченную функциональность сети и то, что ее средства могут зависеть от типа компьютера и его аппаратных средств.

В последний вид входят средства защиты информации организационно-технического и организационно-правового характера. Сюда можно отнести:

- Контроль доступа в помещения, их подготовку и оснащение;

- Разработку стратегий безопасности компании;

- Подборку и изучение национальных законодательств с последующим их применением;

- Учреждение правил работы и контроль их соблюдения.

Полноценная защита информации в интернете может быть достигнута при использовании всех этих средств в комплексе.

Видео-лекция на тему безопасности в сети:

Наиболее эффективные методы программных средств

Для того чтобы обеспечить необходимую секретность, часто обращаются за помощью к специалистам по криптографии или шифрованию информации. При создании зашифрованных данных используют определенный алгоритм или устройство, которое его реализует. Изменяющийся код ключа осуществляет управление шифрованием. Именно с его помощью вы сможете извлечь информацию.

Среди классических алгоритмов, которые используются, выделяют несколько основных:

- Подстановка. Она может быть как самой простой, одноалфавитной, так и многоалфавитной сложной (однопетлевой и многопетлевой);

- Перестановка. Различают простую и усложненную;

- Гаммирование. Речь идет о смешивании, в котором могут использовать длинную, короткую, неограниченную маски.

В первом случае исходный алфавит заменяется альтернативными. Это самый легкий способ шифрования.

Данные, зашифрованные алгоритмом перестановки, будут более защищенными, ведь в нем используются цифровые ключи или эквивалентные слова.

Система, отдавшая предпочтение гаммированию, получит гарантию надежности и безопасности информации, потому что для осуществления этого способа шифрования будет проведена серьезная криптографическая работа.

Для защиты используются нелинейные преобразования данных, методы рассечения-разнесения, компьютерная стеганография и прочее. К тому же существует различие между симметричным и несимметричным шифрованием.

Первое означает, что для шифровки и дешифровки берутся одинаковые ключи (это называется система с закрытыми ключами).

Тогда как система с открытыми ключами подразумевает собой использование открытого ключа для шифра и закрытого – для его расшифровки.

Советы эксперта:

Если же вы хотите обезопасить себя от возможных модификаций или подмены информации, тогда стоит воспользоваться электронной цифровой подписью. Так называется тоже зашифрованное сообщение, только для его шифровки берется закрытый ключ.

Еще стоит проводить аутентификацию. Это означает, что должна быть установлена подлинность каждого пользователя, который представил идентификатор, либо осуществлена проверка.

Ведь сообщить этот идентификатор может и совсем другое устройство (лицо), а не тот пользователь, за которого оно себя выдает. В этих целях обычно используются пароли, секретные вопросы.

Эффективной является схема одноразовых паролей.

Не стоит путать аутентификацию с авторизацией. При прохождении авторизации проверяются полномочия или права пользователя на то, имеет ли он доступ к конкретному ресурсу и может ли выполнять там какие-либо операции.

Методы безопасности в компьютерных сетях

Если условно разделить все существующие средства защиты, то любая система должна обеспечить безопасность своих внутренних информационных ресурсов и защитить данные в процессе их передачи в интернете.

К функциям первой области относятся межсетевые экраны (или брандмауэры – firewalls), которые устанавливают в разрыв всех соединений внутренней сети с глобальной.

С их помощью можно разделить локальную сеть на две части или даже использовать МЭ для внутреннего деления, чтобы защитить одну подсеть от другой (особенно актуально такое решение для крупных организаций, где необходимы независимые подразделения).

Система может пострадать из-за любого вторжения в ее ресурс, ведь злоумышленники используют всевозможные средства для этого.

Ваши данные могут быть стерты с помощью вируса, под вашим именем кто-то получит доступ к операционной системе, прочтет конфиденциальную информацию, заменит ее ложной, выведет все устройства и оборудование из рабочего состояния.

Поэтому межсетевой экран должен уметь распознать, какие пользователи являются легальными, а какие – нет, правильно провести классификацию сетевой активности, чтобы не допустить вредоносной, но и не помешать нужной. Набор правил, который будет сформирован, поможет определить условия, по каким пакеты должны проходить из одной части сети в другую.

Что можно сделать на предприятии:

Если же компании нужно обеспечить безопасность информации в сетях, которая уже находится «в пути», тогда обычно обращаются к помощи средств виртуальных частных сетей (VPN). Очень важно, чтобы передаваемые данные, до того как дойдут к месту назначения, не были искажены, уничтожены или просмотрены посторонними.

Компания, которая хочет защитить свои ресурсы самым надежным образом, должна применять комплексный подход. Кроме вышеназванных, понадобится система, которая будет осуществлять обнаружение вторжений, предотвращать их, не допускать утечек конфиденциальной информации.

Еще желательно использование средств мониторинга сетей, анализа и моделирования информационных потоков, качественных антивирусных программ, не нужно забывать об архивировании и дублировании данных, резервном копировании, анализаторах протоколов, организационных и административных мерах, которые бы помогли предотвратить физический доступ посторонних к ее информации.

paradox инструкция по применению